Как настроить защиту и фильтрацию трафика: сенсоры, списки и продвинутые правила

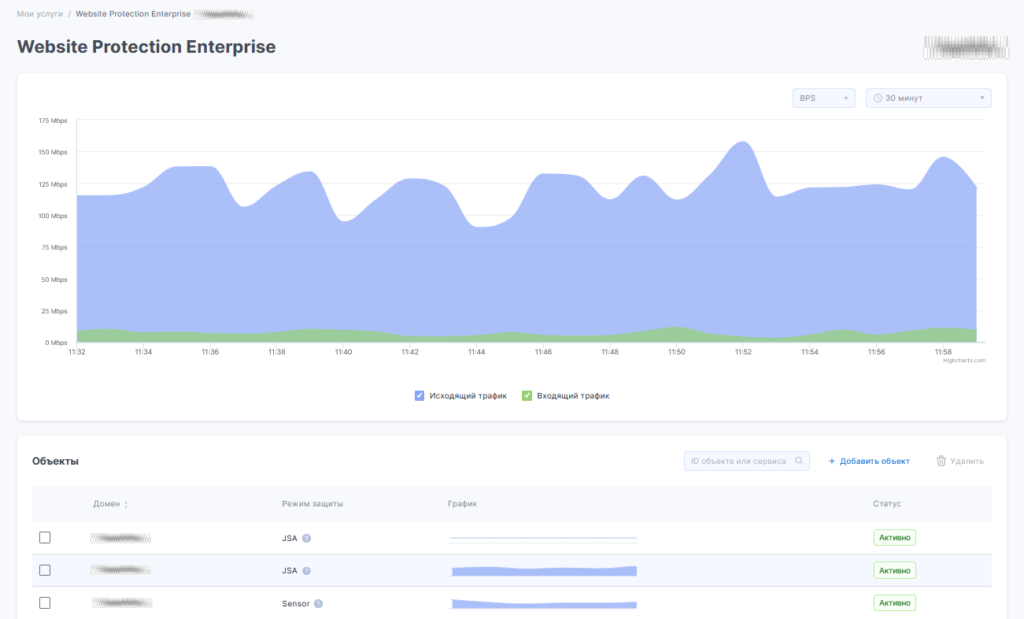

Услуга станет доступна на главной странице учетной записи и в разделе Мои услуги сразу после подключения. Для начала настройки нажмите на ее название.

Выберите нужный объект на открывшейся странице, кликнув на его строку в таблице.

Важно: «замок» в строке объекта сигнализирует о запрете изменения режима защиты для данного домена.

Выберите левом меню выберите пункт Защита.

На открывшейся странице можно настроить параметры:

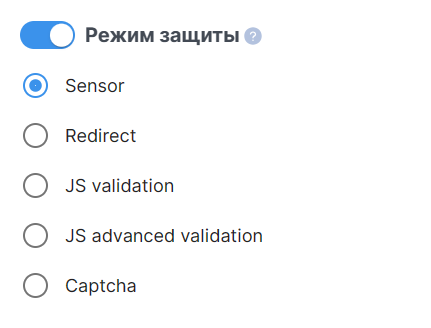

Режим защиты

- Sensor

Сенсор наблюдает за общим числом запросов, всплесками, ошибками. Фильтры находятся в пассивном состоянии.

В случае обнаружения атаки сенсор переводит фильтры в активный режим для ее подавления.

Время реакции сенсора обычно не превышает 1 минуты, но может изменяться в зависимости от интенсивности атаки.

- Redirect

Для запросов посетителей применяется дополнительное перенаправление на запрошенную локацию.

Система проверяет способность браузера корректно обрабатывать стандартные HTTP-перенаправления и cookie, что позволяет отличить реальные браузеры от автоматизированных скриптов.

- JS validation

Для запросов применяется валидация с использованием JavaScript проверка с помощью JavaScript в браузере пользователя.

Основная цель проверки — подтверждение, что запрос поступает от реального браузера.

- JS advanced validation

Для запросов применяется расширенная валидация с использованием JavaScript.

Этот режим обеспечивает более строгий контроль, проверяя все типы запросов, включая отправку форм.

- Captcha

Запрос к сайту потребует прохождения Captcha для валидации.

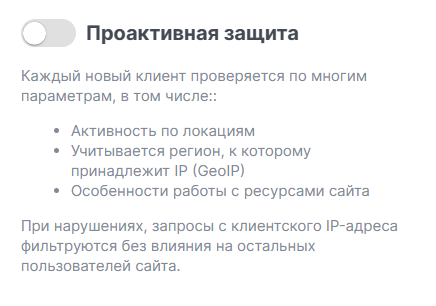

Проактивная защита

Защита основана на использовании модели позитивного использования ресурса. Все пользователи, поведение которых не соответствует этой модели, могут быть заблокированы либо подвергнуты дополнительным проверкам (в зависимости от установленных настроек).

При активации проактивной защиты в режиме сенсора фильтрация всех запросов не производится, но каждый новый посетитель проверяется по многим параметрам:

- посещенные локации сайта;

- использовались ли keepalive соединения;

- наличие атак на другие сайты;

- не превышаются ли лимиты запросов;

- какие используются User Agent;

- другие признаки.

В случае обнаружения нарушений проводится наблюдение за поведением пользователя. Выборочная валидация позволяет не переключать всю конфигурацию в активный режим работы.

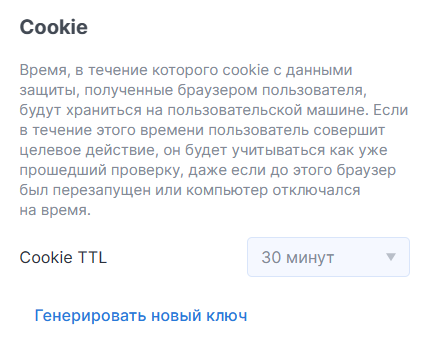

Cookie

Для повышения безопасности вы можете ограничить время жизни сессии пользователя. Чем короче срок действия сессии, тем меньше времени есть для совершения несанкционированных действий со стороны того, кто получил несанкционированный доступ к ресурсу.

Когда заданное время выйдет, будет проведена повторная проверка пользователя. По умолчанию, параметр установлен на значение в 30 минут.

При нажатии на кнопку Генерировать новый ключ защиты каждый из активных пользователей заново будет проходить валидацию. Время жизни cookie, используемых для работы системы защиты, не влияет на время сессий на самом сайте. Система не вносит изменения в оригинальные cookie сайта.

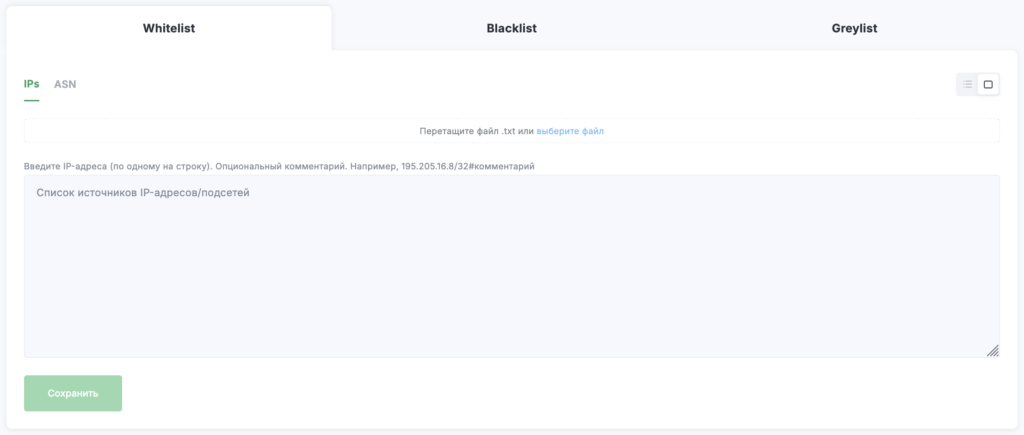

Whitelist

Передача запросов с указанных здесь адресов будет происходить без фильтрации.

Заполните форму для добавления нового адреса в список. Вы можете загрузить адреса в виде файла в формате «.txt» — каждый из адресов в нём должен быть напечатан на отдельной строке. Можно добавлять адреса по одному (например, 8.8.8.8) или внести в список сеть с маской (например, 8.8.8.0/24). На вкладке ASN можно аналогичным образом добавить номера AS.

Blacklist

Пользователь с адресом из этого списка получит при обращении к вашему ресурсу ошибку HTTP 403 Forbidden. Вы можете добавить новый адрес в список по аналогии с «Whitelist».

Greylist

Для отдельных IP или подсетей, указанных в этом списке, вы можете назначить собственный метод защиты — не такой, как для остальных адресов. Вы можете добавить новый адрес в список по аналогии с «Whitelist».

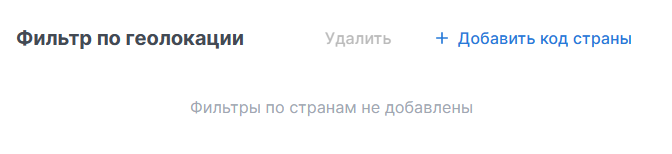

Фильтр по геолокации

Здесь вы можете разграничить доступ к своему ресурсу в зависимости от страны посетителя.

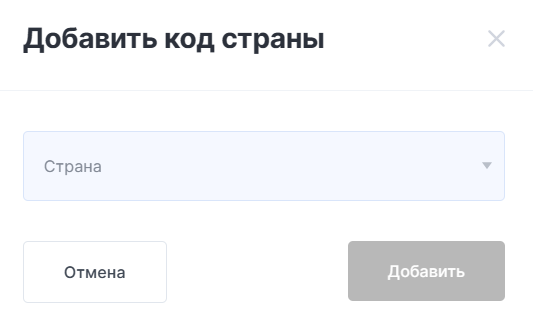

Нажмите на кнопку Добавить код страны и заполните форму. Страны приведены в выпадающем списке.

Допускается добавлять не более 15 стран в одном правиле при использовании для фильтрации L3 и L7 без раскрытия SSL. Для фильтрации L7 с раскрытием SSL ограничений по количеству стран нет.

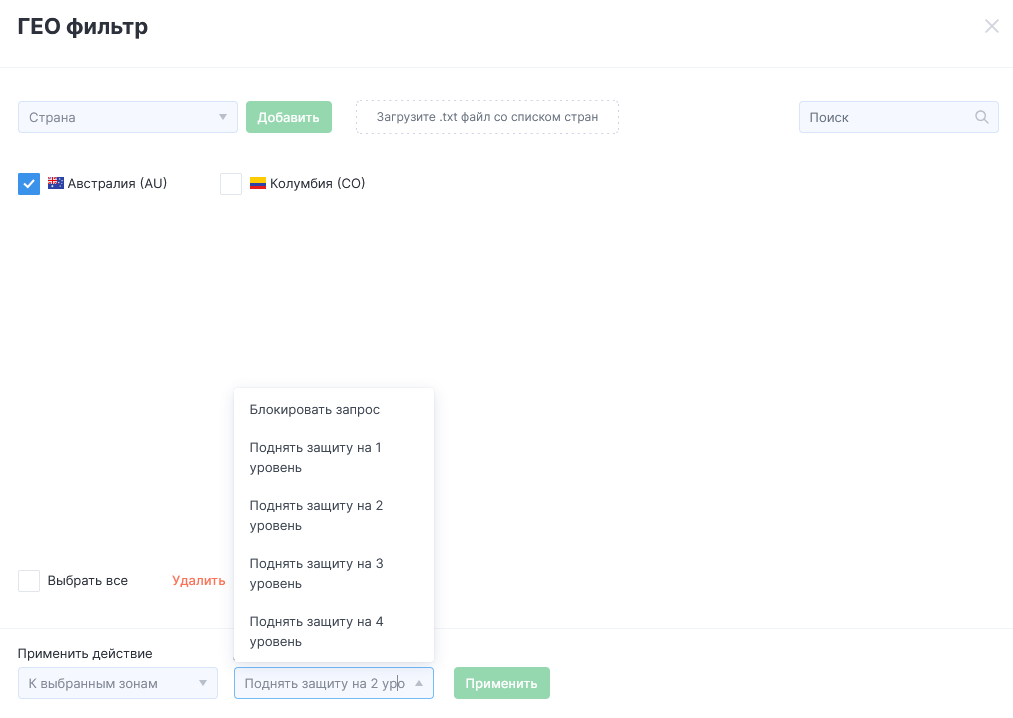

Добавленные параметры будут отображены на форме. Выбрав страны в списке добавленных, можно назначить для них особый уровень защиты.

Уровень защиты повышается относительно текущего:

- SENSOR;

- REDIRECT;

- JS;

- JSA;

- CAPTCHA.

Если текущий метод защиты — REDIRECT, то при выборе пункта «Поднять защиту на 1 уровень» будет установлен метод JS, а при выборе «Поднять защиту на 2 уровень» — JSA.

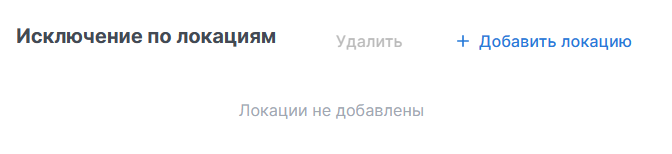

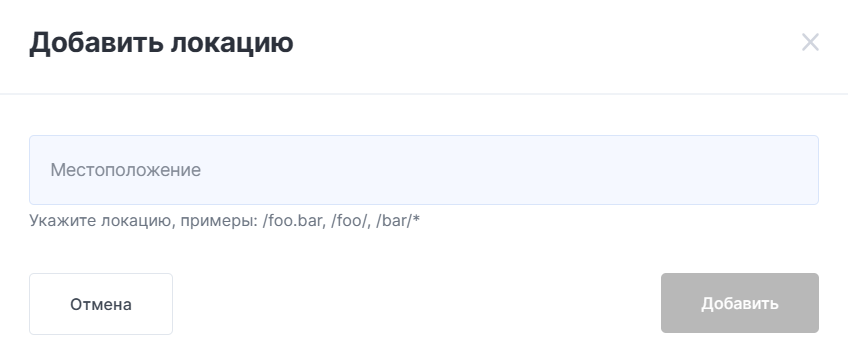

Исключение по локациям

Для определённых обращений возможно отключить использование интерактивных проверок. Например, если к определённому ресурсу сервера обращаются только боты или мобильные приложения, то наличие проверки может привести к сбоям в работе клиентского сервиса. Укажите такие локальные ресурсы в блоке Исключения по локациям.

Запрос будет отправлен в белый список, если в его пути (к вашему ресурсу) будет часть, указанная в этой настройке.

К примеру, при добавлении пути «/location» в белый список будут выполняться без дополнительных проверок запросы вида:

- site.com/location

- site.com/location/

- site.com/location.php

- site.com/location.php?id=123

- site.com/admin/location

При этом будут обработаны по общим правилам запросы вида:

Нажмите на кнопку Добавить локацию и заполните открывшуюся форму.

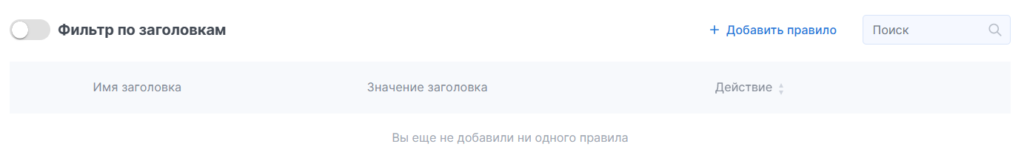

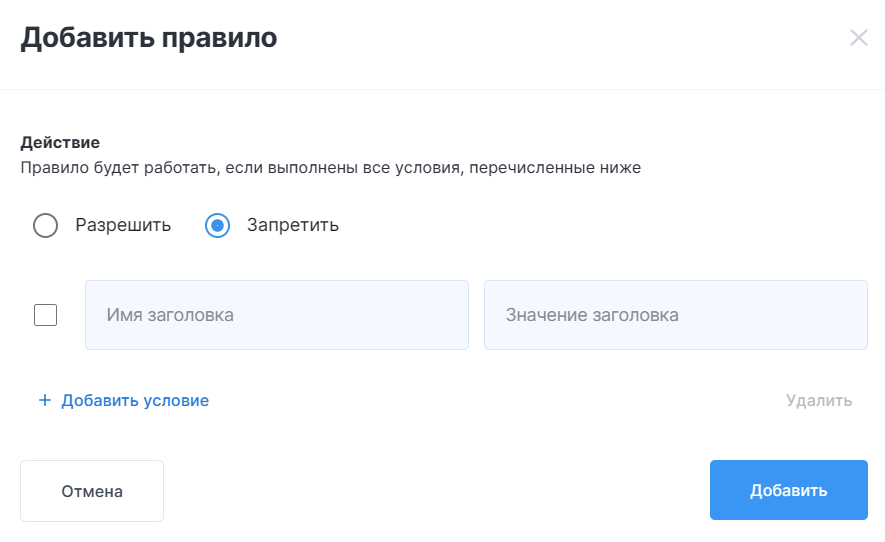

Фильтр по заголовкам

Данный раздел позволяет настроить фильтрацию по параметрам, передаваемым внутри HTTP заголовков, и предназначен для продвинутых пользователей. Вы можете создать как правила для блокировки запросов с определенным заголовком, так и разрешающие правила. Также вы всегда можете обратиться в техническую поддержку для консультации и составления необходимых правил.

Этот функционал будет актуален при использовании на сайте API (запросы выполняет отдельное приложение). Можно указать как отдельно взятый заголовок, так и комбинацию из нескольких.

Нажмите на кнопку Добавить правило и заполните форму.

После добавления правил они появятся в таблице.

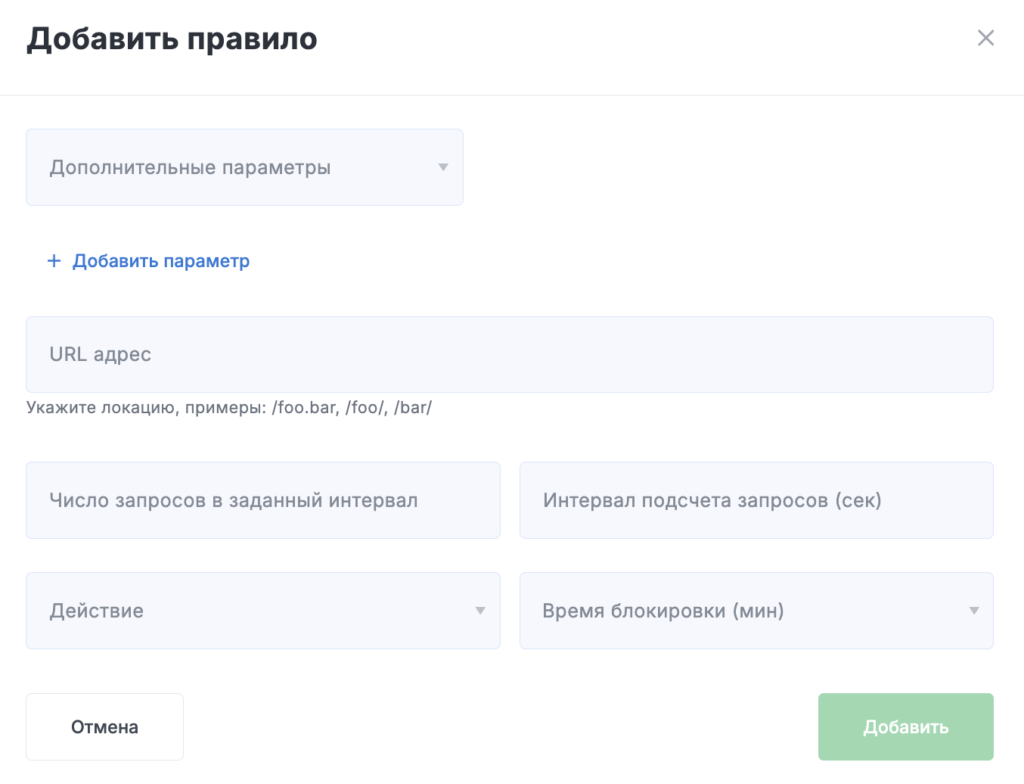

Фильтр по локациям

Вы можете задать фильтрацию для разных локаций вашего ресурса. В таблицу добавлен образец правила по умолчанию— на его основе можно создать своё, нажав на кнопку редактирования в правой части строки.

Нажмите на кнопку Добавить правило, чтобы создать его с нуля.

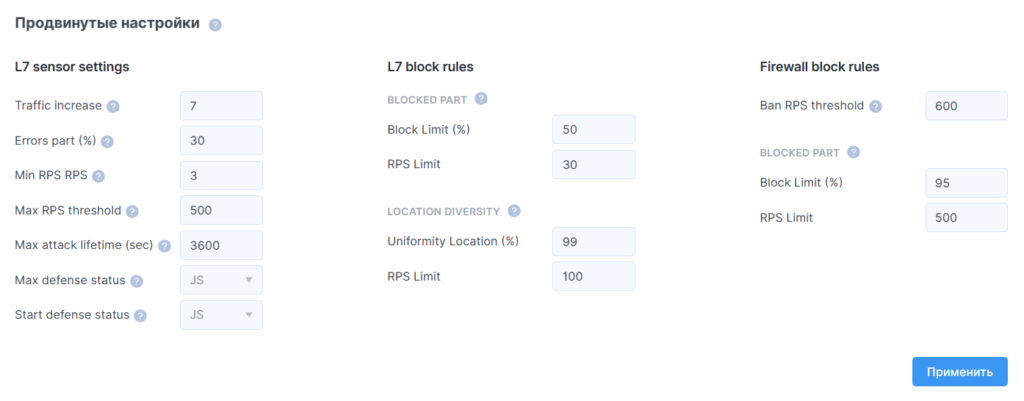

Продвинутые настройки

Опытные пользователи могут самостоятельно выполнять настройку множества параметров сенсора.

Вы можете настроить:

- L7 sensor setting

В первой колонке вы можете настроить параметры для обнаружения атаки.

- Traffic increase

Во сколько раз количество запросов должно возрасти за короткий период времени для перехода в активный режим защиты.

Например, цифра «3» в этом поле будет означать, что защита включится, если за последние 15 минут количество запросов вырастет в три раза.

- Errors part

Процентная доля ошибочных запросов, при достижении которой фильтры перейдут в активный режим.

Например, цифра «30» в это области означает, что если доля ошибок с кодами серии «500» превысит установленное значение (30%), то произойдёт активация защитных мероприятий.

- Set Min RPS

Значение, ниже которого не осуществляются проверки «Traffic increase» и «Errors part».

- Max RPS threshold

Количество запросов, при превышении которого сработает триггер перехода в активный режим.

- Max attack lifetime (sec)

Время после начала атаки, после которого фильтр осуществит попытку переключения в режим сенсора.

Здесь можно указать время, на которое включаются механизмы противодействия атаке в случае её детектирования, вне зависимости от того, прекратились она или продолжается. Это актуальный параметр для борьбы с «рваными» по времени атаками.

- Max defence status

Максимальный тип защиты при автоматической работе триггеров.

- Start defence status

Тип защиты, который будет установлен при изначальном переходе фильтра из режима сенсора в активный режим.

- L7 block rules

Во второй колонке вы можете устанавливать значения для выявления активности ботов.

Если с IP-адреса поступает больше запросов, чем задано в RPS Limit, и при этом процент заблокированных запросов превышает значение Block Limit, система автоматически определяет этот адрес как источник вредоносной активности и применяет блокировку на прикладном уровне (L7). В результате пользователь с данного IP вместо сайта увидит страницу с кодом ошибки.

- Blocked part

- Block Limit (%)

- RPS Limit

- Location diversity

- Uniformity Location (%)

- RPS Limit

- Firewall block rules

В третьей колонке приведены параметры межсетевого экрана.

Здесь можно настроить пороговые значения на сетевом уровне с целью блокировки трафика от некоторых узлов, подсетей и сетей без включения фильтрующих механизмов прикладного уровня.

- Ban RPS threshold

Если параметр превышается, то IP-адрес блокируется без дополнительных проверок

- Blocked part L3 (%)

Если превышается значение «RPS Limit» и доля заблокированных запросов от этого IP-адреса превышает «Block Limit», то адрес блокируется.

- Block Limit (%)

- RPS Limit