После подключения услуги необходимо выполнить настройку в личном кабинете и на стороне вашего сервера.

В личном кабинете

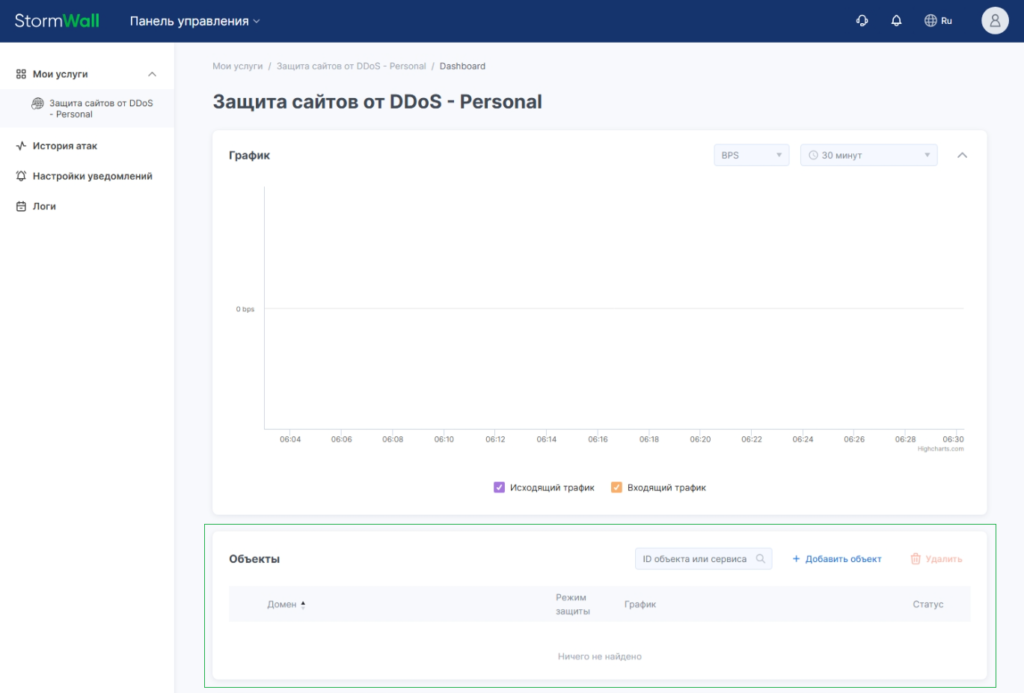

Для того, чтобы ваш домен работал под нашей защитой, необходимо добавить его на странице защищаемых объектов. Для этого авторизуйтесь в своём аккаунте на сайте. На вкладке Панель управления находится область Объекты.

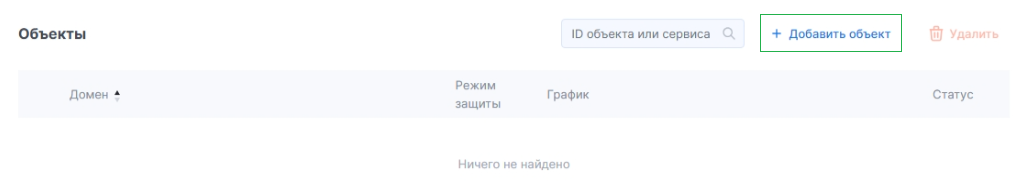

Нажмите на кнопку Добавить объект.

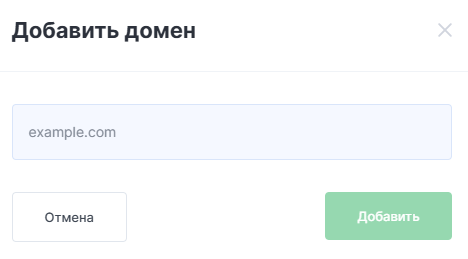

Впишите название своего домена в открывшейся области и нажмите на кнопку Добавить.

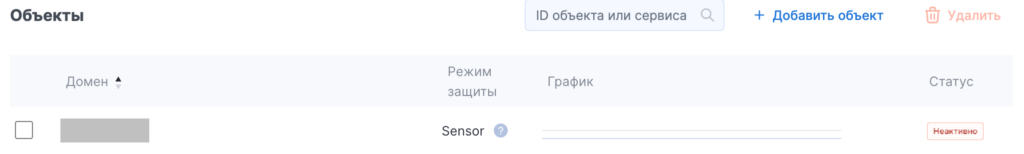

Добавленный домен появится в таблице Объекты.

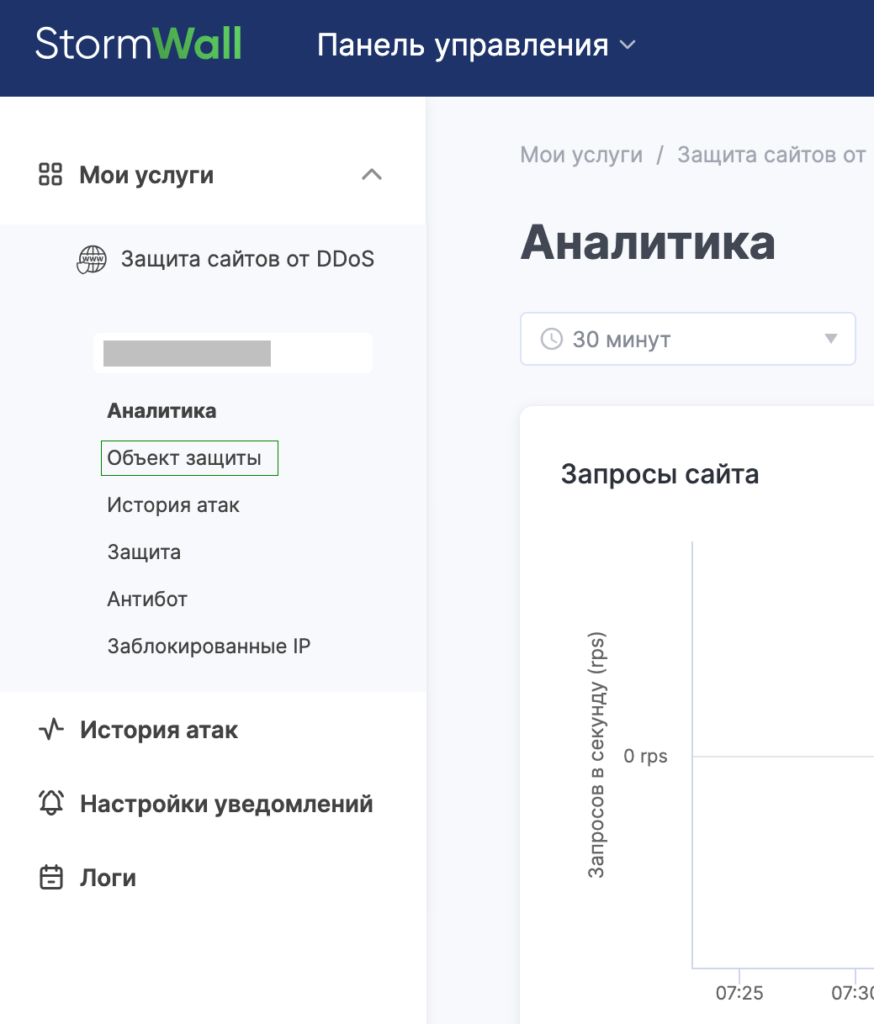

Нажмите на строку добавленного домена. Откроется страница с меню управления объектом в левой области.

Нажмите на пункт меню Объект защиты.

На открывшейся странице выполните настройку в соответствии с инструкцией.

На стороне вашего сервера

Мы выделили для вас защищённый IP-адрес — теперь нужно заменить текущую A-запись вашего домена в DNS на этот адрес.

Также для корректной работы системы защиты необходимо добавить наши исходящие адреса в доверенные: снять все ограничения в Firewall и на уровне Web сервера.

Список наших отдающих сетей:

103.134.155.0/24

160.25.253.0/24

185.121.240.0/22

193.84.78.0/24

193.104.120.0/24

188.0.150.0/24

193.84.90.0/24

160.79.120.0/24

Например, Вы можете использовать следующие команды:

iptables -I INPUT -s 103.134.155.0/24 -j ACCEPT

iptables -I INPUT -s 160.25.253.0/24 -j ACCEPT

iptables -I INPUT -s 185.121.240.0/22 -j ACCEPT

iptables -I INPUT -s 193.84.78.0/24 -j ACCEPT

iptables -I INPUT -s 193.104.120.0/24 -j ACCEPT

iptables -I INPUT -s 188.0.150.0/24 -j ACCEPT

iptables -I INPUT -s 193.84.90.0/24 -j ACCEPT

iptables -I INPUT -s 160.79.120.0/24 -j ACCEPT

Если атакующим известен прямой IP Вашего веб сервера, то мы рекомендуем закрыть подключения к портам 80 и 443 для всех сетей, кроме локальных подключений и подключений от наших отдающих сетей.

Например, Вы можете использовать следующие команды:

iptables -I INPUT -p tcp -m multiport —dports 80,443 -j DROP

iptables -I INPUT -i lo -j ACCEPT

iptables -I INPUT -s 103.134.155.0/24 -j ACCEPT

iptables -I INPUT -s 160.25.253.0/24 -j ACCEPT

iptables -I INPUT -s 185.121.240.0/22 -j ACCEPT

iptables -I INPUT -s 193.84.78.0/24 -j ACCEPT

iptables -I INPUT -s 193.104.120.0/24 -j ACCEPT

iptables -I INPUT -s 188.0.150.0/24 -j ACCEPT

iptables -I INPUT -s 127.0.0.1 -j ACCEPT

iptables -I INPUT -s 193.84.90.0/24 -j ACCEPT

iptables -I INPUT -s 160.79.120.0/24 -j ACCEPT

iptables -I INPUT -s IP.Вашего.Веб.Сервера -j ACCEPT

iptables -I INPUT -m conntrack —ctstate RELATED,ESTABLISHED -j ACCEPT

После этого необходимо перезапустить процесс вашего веб-сервера. Информация о реальных IP-адресах пользователей при подключении защиты передается в HTTP-заголовках X-Real-IP и X-Forwarded-For. Для отображения реальных IP-адресов необходимо настроить mod_rpaf для веб-сервера Apache, mod_remoteip для Apache > 2.3 или http_real_ip для Nginx, чтобы ваш Веб-сервер мог корректно обрабатывать эти заголовки.

Настройка Nginx

В конфигурационном файле /etc/nginx/nginx.conf в секции http или server добавьте строки:

set_real_ip_from 103.134.155.0/24;

set_real_ip_from 160.25.253.0/24;

set_real_ip_from 185.121.240.0/22;

set_real_ip_from 193.84.78.0/24;

set_real_ip_from 193.104.120.0/24;

set_real_ip_from 188.0.150.0/24;

set_real_ip_from 193.84.90.0/24;

set_real_ip_from 160.79.120.0/24;

real_ip_header X-Forwarded-For;

Сохраните файл конфигурации и перезапустите nginx командой:

service nginx restart

Настройка Apache (mod_rpaf)

В конфигурационном файле модуля прописываем:

RPAFenable On

RPAFsethostname On

RPAFproxy_ips 127.0.0.0 103.134.155.0/24 160.25.253.0/24 185.121.240.0/22 193.84.78.0/24 193.104.120.0/24 188.0.150.0/24 193.84.90.0/24 160.79.120.0/24

RPAFheader X-Forwarded-For

Настройка Apache (mod_remoteip)

В конфигурационном файле модуля прописываем:

RemoteIPHeader X-Forwarded-For

RemoteIPInternalProxy 127.0.0.1 185.121.240 185.121.241 185.121.242 185.121.243 103.134.155 160.25.253 193.84.78 193.104.120 188.0.150 193.84.90 160.79.120

Сохраните файл конфигурации и перезапустите Apache командой:

service apache2 restart

Для IIS Вам необходимо выполнить действия указанные в этой инструкции — https://techcommunity.microsoft.com/t5/iis-support-blog/how-to-use-x-forwarded-for-header-to-log-actual-client-ip/ba-p/873115

Вы можете выполнить эти настройки самостоятельно, или же дайте нам знать, если Вам нужна помощь.

Также мы бы хотели проинформировать о следующем:

- Если на вашем сайте используется SSL (HTTPS), вы можете настроить его в деталях услуги в личном кабинете;

- Если Вы используете websocket, то сообщите нам, какие порты необходимо открыть на нашей стороне;

- Так же, при необходимости, вы можете воспользоваться нашими DNS серверами. Для этого, пожалуйста, уведомите нас об этом предварительно через тикет;

- Обратите внимание: при использовании защиты сайта, прямой IP адрес сервера не должен быть разглашен. Отправка почты должна осуществляться через сторонний relay. Для защиты иных приложений необходимо использовать услугу защиты сервиса. Более подробную информацию по данному вопросу Вы можете получить по обращению в техническую поддержку;

- Обратите внимание: На текущий момент система защиты активирована со значениями порогов срабатывания по умолчанию. Это может привести к блокировке легитимного трафика. Дайте нам знать, пожалуйста, ожидаемую нагрузку и мы откорректируем значения порогов.

DNS серверы

Также, при необходимости, Вы можете воспользоваться нашими DNS серверами.

Адреса наших DNS серверов:

— dns1.storm-pro.net

— dns2.storm-pro.net

— dns3.storm-pro.net

— dns4.storm-pro.net

Если у вас возникли сложности при настройке, пожалуйста, обратитесь к нам через чат на сайте или форму обращения в личном кабинете.