Защита от DDoS — сложная область со множеством нюансов. Как выбрать провайдера и тариф под свои потребности? Что делать, если атака уже началась? Как интегрировать облачное решение в свою инфраструктуру? Отвечаем на эти и другие частые вопросы.

- Какие типы DDoS-атак сейчас самые опасные и распространённые?

- Насколько серьёзна угроза DDoS для бизнеса?

- Какие существуют методы защиты от DDoS-атак?

- Можно ли организовать защиту от атак своими силами?

- Как выбрать antiDDoS-провайдера?

- Как не переплатить и приобрести защиту, адекватную реальной угрозе, а не самому страшному сценарию?

- Как определить начало DDoS-атаки?

- Что делать во время атаки? Как составить план действий?

- Почему DDoS-атаки влияют на SEO-позиции сайта?

- Как требования Роскомнадзора влияют на работу anti-DDoS? Могут ли заблокировать наш трафик?

- Как интегрировать внешнюю защиту с нашей IT-инфраструктурой? Как быстро подключить?

- Как безопасно и без простоев мигрировать с зарубежного antiDDoS-сервиса на российский?

- Как организовать резервирование? Можно ли подключить двух провайдеров защиты сразу на случай отказа одного?

- Как распределять ответственность за защиту между ИТ-командой и подрядчиками, предоставляющими облачные решения?

- У нас несколько доменов. Как обеспечить им защиту по разным правилам?

- Как работает облачная фильтрация трафика и чем она отличается от on‑prem решений?

- Видит ли провайдер защиты весь наш трафик? Как обеспечить конфиденциальность данных?

- Что произойдёт, если во время атаки закончится оплаченный период услуги?

Какие типы DDoS-атак сейчас самые опасные и распространённые?

Злоумышленники постоянно усложняют тактики и увеличивают мощность атак. Выделяют несколько их типов:

- многовекторные атаки. Хакеры наносят удары по инфраструктуре на разных уровнях модели OSI (L3, L4, L7), комбинируют разные методы, чтобы вывести из строя и сети, и приложения;

- «ковровые бомбардировки». Вредоносный трафик направляют одновременно на множество IP-адресов для нанесения жертве максимального ущерба;

- зондирующие атаки. Злоумышленники сначала проводят «разведку», ищут уязвимости в защите и инфраструктуре, чтобы потом нанести более разрушительный удар по слабым местам;

- автоматизированные атаки используют ботнеты — сети заражённых устройств с удалённым управлением;

- «хирургические» DDoS-атаки направлены не на общую перегрузку сервисов, а на вывод из строя критических бизнес-функций: оплаты, авторизации, обработки заказов.

Насколько серьёзна угроза DDoS для бизнеса?

Последние годы опасность только усиливается. В 2025-м мощность атаки ботнета Aisuru составила 29,7 Тбит/с ― это новый мировой рекорд. Роскомнадзор зафиксировал самую длительную в своей практике DDoS-атаку на операторов связи РФ, которая длилась четверо суток.

Аналитики StormWall в 2025 году выявили такие тренды:

- Россия вошла в ТОП-5 атакуемых стран;

- главными целями злоумышленников стали телеком, финансы и ритейл;

- объём бот-трафика увеличился на 70%. При автоматизированных атаках вредоносный трафик генерируется в основном внутри России. А значит, его не получится заблокировать только с помощью геофильтрации: нужны более сложные методы защиты;

- количество зондирующих DDoS-атак выросло в 5300 (!) раз;

- многовекторные атаки составили 50% всех инцидентов;

- мощность «ковровых бомбардировок» всё чаще достигает 1,3 Тбит/с.

Сегодня попасть под DDoS-атаку может абсолютно любая организация, которая работает онлайн. Чем она крупнее и заметнее в публичном поле, тем выше риски и тем серьёзнее могут быть потери.

Какие существуют методы защиты от DDoS-атак?

Конечная цель ― защитить все уровни OSI и нейтрализовать сложные атаки. Выделяют три типа методов:

- для защиты сети от атак на объёмном и транспортном уровнях L3-L4. Главную роль играют облачные центры очистки: входящий трафик фильтруется внутри распределённой сети провайдера и затем передаётся на серверы клиента. Не стоит забывать и про базовую инфраструктурную «гигиену»: сегментацию сети, ограничение скорости на маршрутизаторах, отключение неиспользуемых сервисов и обновление программного обеспечения для устранения уязвимостей;

- для защиты на уровне приложений L7 сайтов, API, мобильных бэкендов;

- против «интеллектуальных» DDoS-атак. К таким инструментам относятся межсетевые экраны для веб-приложений (Web Application Firewall, WAF) и антибот. Они защищают от широкого круга атак, включая взлом и похищение данных, вредоносные действия ботов. Но справиться с мощной DDoS-атакой не смогут, поэтому рекомендуется использовать эти инструменты в связке с системами фильтрации сетевого трафика.

Можно ли организовать защиту от атак своими силами?

Технически существует два основных подхода:

- Настройка фильтрации трафика через веб-серверы, файрволы и операционные системы, которая включает ограничение запросов с одного IP, блокировку по геолокации и использование специальных модулей.

- Расширение инфраструктуры: аренда дополнительных каналов связи, создание кластеров серверов и распределение нагрузки.

Однако собственная защита от DDoS потребует больших затрат и вряд ли справится с мощными и сложными атаками. Скорее всего, при ударе даже средней мощности ваши интернет-каналы будут полностью забиты, и локальное оборудование не поможет, так как легитимные запросы до него просто не дойдут. Современные атаки, особенно на уровне приложений (L7), обходят простые фильтры, боты имитируют поведение пользователей. Такой трафик непросто выявить и отделить от легитимного.

Для защиты IT-инфраструктуры от DDoS-атак нужна дорогостоящая аппаратура и помощь экспертов, которые специализируются на борьбе с подобными угрозами. Если ваши сети или сервисы критически важны для бизнес-процессов, лучше подключить профессиональное облачное antiDDoS-решение.

Как выбрать antiDDoS-провайдера?

Рекомендуем обращать внимание на следующие критерии:

- провайдер предоставляет комплексную защиту (antiDDoS на уровнях L3—L7, а также решения против автоматизированных и хакерских атак ― антибот и WAF);

- сервис имеет высокую пропускную способность и запас по производительности;

- у провайдера распределённая сеть фильтрации, включая центры очистки трафика в вашей стране;

- скорость реагирования на атаку ― 3-10 секунд, аптайм ― от 99,2%, процент ложных срабатываний близок к нулю;

- вендор предлагает прозрачное и гибкое ценообразование с возможностью бесплатного тестового периода;

- в личном кабинете доступны все настройки для управления защитой, а также детальная аналитика;

- сервис разработан на основе отечественных технологий и соответствует требованиям регулятора (например, не передаёт SSL-трафик за рубеж);

- защита может масштабироваться под рост нагрузки и увеличение объёма атак;

- провайдер предлагает оперативную техподдержку 24/7.

Подробнее: Как выбрать сервис для защиты от DDoS-атак

Как не переплатить и приобрести защиту, адекватную реальной угрозе, а не самому страшному сценарию?

Начните с простых шагов:

- Определите наиболее критичные для бизнеса активы: например, сайт, API, серверы.

- Проведите аудит инфраструктуры: есть в ней «узкие места», которые могут не выдержать нагрузки?

- Оцените, какие объёмы трафика проходят через ваши сети и сервисы.

Это поможет спрогнозировать реалистичные угрозы. Крупная корпорация или госсектор могут подвергнуться атаке в 1 Тбит/с. Для малого бизнеса такой сценарий маловероятен: больше шансов столкнуться с атаками на уровне приложений, которые маскируются под легитимный трафик. А для сайта с невысокой посещаемостью достаточно подключить тариф с простым функционалом для защиты одного домена.

Другой подход — сопоставить цену системы защиты от DDoS-атак со стоимостью простоя, куда включают как финансовые, так и репутационные потери. Например, если ваш сайт был недоступен несколько часов, сколько клиентов вы потеряете за это время, насколько снизится трафик из поисковых систем? Грозят ли вам штрафы за нарушение доступности сервисов? Как атака отразится на имидже компании? Сколько ресурсов уйдёт на восстановление? Может оказаться, что потенциальные убытки многократно превышают затраты на защиту.

Как определить начало DDoS-атаки?

Основные признаки:

- аномальный рост трафика. Например, в считанные часы резко увеличилось количество переходов на сайт или регистраций, в разы выросло число скачивания файлов. Если реальных объяснений такой активности нет (ваш бизнес не сезонный, вы не запускали рекламу или PR-активности), скорее всего, на ресурсы направлена DDoS-атака;

- нетипичная география визитов. Раньше ваш сайт посещали в основном пользователи из центральной части России, а сейчас вы видите массовые переходы из Владивостока или Индонезии;

- снижение производительности. Сайт или другие сервисы стали работать медленно, время загрузки страниц выросло, участились ошибки соединения.

Также обратите внимание на сбои в работе отдельных функций, некорректное отображение контента и прочие странные явления.

Быстро обнаружить угрозу помогает мониторинг DDoS-атак. Можно проверять логи сервера вручную, чтобы найти подозрительные IP и необычные паттерны запросов, контролировать скорость загрузки страниц и доступность критически важных элементов. Аномалии трафика и географию визитов удобно отслеживать через сервисы веб-аналитики типа Яндекс.Метрики или Google Analytics.

Упростить эту задачу поможет автоматизированный мониторинг с помощью специализированных инструментов защиты. Тот же WAF отслеживает качество трафика, фильтрует подозрительные запросы и оповещает об аномалиях.

Чем раньше вы обнаружите DDoS-атаку, тем больше шансов минимизировать простой и предотвратить серьёзные последствия.

Подробнее: Последствия DDoS-атак для бизнеса

Что делать во время атаки? Как составить план действий?

Заранее разработайте план реагирования на DDoS-атаку, назначьте ответственных. Настройте базовый мониторинг аномалий трафика. Регулярно, хотя бы раз в год, пересматривайте стратегию защиты, так как ландшафт угроз постоянно меняется. Обязательно проводите учебные тренировки.

Как реагировать во время DDoS-атаки:

- Оцените её масштабы и возможные последствия. Нужна оперативная реакция. Не пытайтесь «переждать» мощную атаку или вручную фильтровать трафик — это бессмысленно, так как ваши интернет-каналы уже перегружены.

- Обратитесь к своему плану действий. Если используете облачный сервис, немедленно активируйте защиту у antiDDoS-провайдера. Параллельно предупредите вашего хостинг-провайдера или оператора связи — они могут применить дополнительные фильтры на своём уровне.

- Соберите команду для координации действий и мониторинга. В неё может входить ИБ-специалист для связи с провайдером, сисадмин для проверки состояния сервисов, ответственный за коммуникации. Начните фиксировать все данные об атаке (время начала, вектор, целевые IP/порты, логи) — это важно для последующего анализа и возможного обращения в правоохранительные органы.

- Оперативно информируйте клиентов через соцсети или сайт (если атака заметна для них) — это поможет сохранить доверие.

Если плана действий и включенной защиты нет, рекомендуем сразу обратиться к вендору. В специализированных компаниях есть алгоритм действий для оперативного подключения antiDDoS-сервисов во время атаки.

Это форма связи на сайте StormWall для тех, кто уже под атакой. Такие запросы мы обрабатываем максимально быстро. Рассмотрение заявки и подключение защиты проходят в считанные минуты!

Почему DDoS-атаки влияют на SEO-позиции сайта?

Поисковые системы не фиксируют саму атаку, но её последствия бьют по техническим параметрам сайта. Удар приходится по двум направлениям:

- Доступность и скорость загрузки сайта. Если сервер перегружен или не отвечает, падает время отклика, поисковики считают ресурс некачественным для пользователей и снижают его позиции. В первую очередь Яндекс и Google оценивают длительность атаки: кратковременный сбой на пару часов может пройти незамеченным, но повторяющиеся или затяжные простои более 2-3 дней уже критичны. Косвенное последствие — поисковые роботы, которые проверяют обновления на сайте, не смогут актуализировать данные. Появятся ошибки при индексации страниц, когда новые не добавляются, а существующие временно выпадают из индекса.

- Поведенческие факторы. Когда пользователи массово покидают неработающий сайт, резко растёт отказность трафика и снижается глубина просмотра. Более того, при атаках на уровне приложений часто используют «умных» ботов, которые заходят на ключевые страницы и сразу уходят. Поисковики считают, что пользователи не нашли ответы на свои вопросы, и пессимизируют сайт в выдаче.

Как минимизировать последствия атаки для SEO:

- внедрите базовую защиту. Подключите сеть доставки контента (CDN), которая кэширует данные и ускоряет загрузку сайта, и WAF для фильтрации вредоносного трафика на уровне приложений;

- настройте мониторинг и лимиты. Регулярно отслеживайте трафик с помощью сервисов аналитики: это поможет вовремя распознать атаку. Настройте ограничение количества запросов с одного IP на важных точках сайта типа формы авторизации или оплаты;

- восстановите доступ поисковиков к сайту. Если атака привела к длительному простою, после её отражения обязательно проверьте доступность сайта для поисковых роботов через Яндекс Вебмастер или Google Search Console. При необходимости отправьте актуальную карту сайта на ускоренный переобход.

Как требования Роскомнадзора влияют на работу anti-DDoS? Могут ли заблокировать наш трафик?

С одной стороны, РКН помогает отражать атаки, с другой — его системы фильтрации могут создавать помехи и блокировать даже легитимный трафик.

С 2024 года Роскомнадзор развернул Национальную систему противодействия DDoS-атакам (НСПА). Её задача — помогать государственным и частным организациям (включая операторов связи, банки, СМИ) отражать масштабные атаки. Для анализа и фильтрации трафика система использует сеть Технических средств противодействия угрозам (ТСПУ), установленных у операторов связи. Она же применяется и для блокировки запрещённого контента.

Эта двойная функция и создаёт риски:

- ТСПУ могут блокировать или ограничивать трафик по определённым протоколам или с конкретных IP-адресов, если они ассоциированы с запрещёнными сервисами. Если ваш сайт или сервер использует такой протокол шифрования или размещается у зарубежного хостинг-провайдера вроде Cloudflare, скорость трафика могут ограничить;

- обновление правил в ТСПУ или масштабные DDoS-атаки на инфраструктуру связи иногда приводят к сбоям, которые могут затронуть и легитимные ресурсы.

Чтобы минимизировать риски, связанные с действиями регулятора:

- Выбирайте российских провайдеров защиты, которые понимают принципы работы систем фильтрации Роскомнадзора и предлагают решения, совместимые с ТСПУ.

- Уточните у поставщика anti-DDoS, как его сервис ведёт себя при ограничениях со стороны РКН и есть ли у него центры очистки трафика внутри России.

- Контролируйте доступность сайта для пользователей из разных регионов нашей страны, чтобы оперативно выявлять локальные блокировки.

- Храните и обрабатывайте персональные данные россиян на территории РФ.

Как интегрировать внешнюю защиту с нашей IT-инфраструктурой? Как быстро подключить?

Обычно используют две технологии.

- Изменение DNS-записей.

Это самый простой способ защиты сайтов и приложений. Вы делегируете свой домен на NS-серверы провайдера или меняете A-запись домена на предоставленный им защищённый IP-адрес. Весь трафик начинает проходить через облачные фильтры подрядчика.

Недостаток этого метода — долгое распространение DNS-записей и сложность управления при большом количестве доменов. Кроме того, если злоумышленникам известен реальный IP-адрес сервера, они могут атаковать его напрямую, минуя защиту.

- BGP-анонсирование (перехват трафика на сетевом уровне).

Подходит для защиты всей сети или отдельных IP-префиксов и не зависит от DNS. Вы или хостинг-провайдер анонсирует ваши IP-адреса через протокол BGP и перенаправляет весь входящий трафик через систему очистки поставщика защиты.

Такой способ позволяет мгновенно переключать трафик и эффективно защищаться от атак, направленных на IP-адреса. Однако нужно иметь собственные IP и выполнять более сложные технические настройки.

Многие провайдеры предлагают подключение сервисов за 10-30 минут. Однако при изменении DNS-записей есть нюанс: защита сайта может активироваться за считанные минуты, но полное применение может занять часы из-за кэширования DNS. Если сервис уже находится под атакой, понадобятся дополнительные меры защиты.

Как безопасно и без простоев мигрировать с зарубежного antiDDoS-сервиса на российский?

В большинстве случаев потребуется изменение в DNS-настройках, конфигурации сервера и сетевых параметрах. Опишем один из базовых алгоритмов, который может меняться:

1. Подготовьте переход в личном кабинете нового провайдера: добавьте домен в панели, активируйте защиту и получите защищенный IP-адрес из облака для настройки бэкенда. Если у вас уже есть SSL-сертификат, загрузите его.

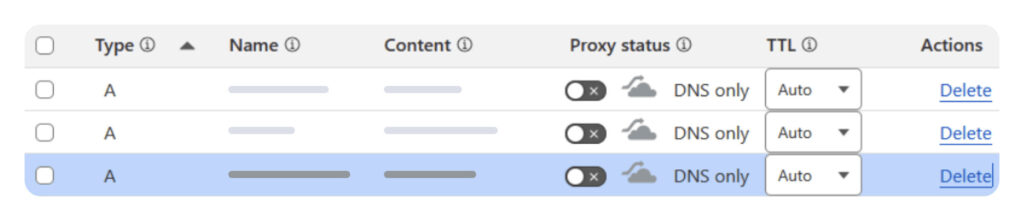

2. Измените DNS-записи в панели управления доменом или оставьте их у текущего регистратора. Если ранее использовали Cloudflare, убедитесь, что для всех DNS-записей отключено проксирование (статус DNS Only или серое облако).

3. Выполните настройки на стороне сервера. Обновите IP-адреса, если возможно, отключите прямой доступ по основному IP сервера.

4. Удалите домен из панели управления ранее используемого сервиса защиты от DDoS-атак, чтобы избежать конфликтов.

5. Настройте правила фильтрации в личном кабинете нового провайдера: режим защиты, геофильтрацию, чёрный и белый списки и другое.

Как организовать резервирование? Можно ли подключить двух провайдеров защиты сразу на случай отказа одного?

Да, таким образом вы получите два или более независимых интернет-канала: даже если один будет полностью забит атакой, не потеряете доступ к сервисам. Часто один провайдер обеспечивает полный цикл очистки трафика на уровнях от L3 до L7, а второй выступает в роли резервного на случай проблем у первого.

Для автоматического переключения между этими каналами используется маршрутизатор или межсетевой экран с поддержкой Dual-WAN или технологий балансировки нагрузки. Если защита подключена с помощью изменения DNS-записей, устанавливают минимальное значение TTL — параметра, который определяет время актуальности данных при кэшировании запросов. При использовании технологии BGP можно анонсировать собственные IP-адреса одновременно через сети нескольких провайдеров защиты.

Как распределять ответственность за защиту между ИТ-командой и подрядчиками, предоставляющими облачные решения?

Всё зависит от модели предоставления услуг:

- IaaS (Infrastructure-as-a-Service) предполагает аренду виртуальной инфраструктуры у облачного провайдера. Он защищает от DDoS-атак только собственные решения, которые предоставляет клиентам, и несёт меньше обязательств, чем в других моделях;

- PaaS (Platform-as-a-Service) — провайдер предоставляет готовую платформу для разработки и управления приложениями. Он отвечает за сетевую доступность на базовом уровне, а безопасность приложений обеспечивает клиент;

- SaaS (Software-as-a-Service) — на поставщике услуг лежит ответственность за защиту от DDoS на всех уровнях.

При работе с подрядчиками оптимальна партнёрская модель, где внутренняя ИБ-служба отвечает за стратегию и координацию, а провайдер берёт на себя операционные и тактические задачи.

Вот как это может выглядеть:

| Зона ответственности | Задачи внутренней команды | Задачи antiDDoS-провайдера |

| Стратегия и контроль | Управление рисками, бюджетирование, выбор провайдера и утверждение SLA | Консультации, аналитика и рекомендаций по развитию защиты |

| Мониторинг | Мониторинг работоспособности внутренних сервисов, координация действий при инциденте | Круглосуточный мониторинг и фильтрация трафика, отражение атак, первичное оповещение |

| Техническая реализация | Настройка DNS/BGP для перенаправления трафика, интеграция систем мониторинга | Обслуживание и масштабирование защитной инфраструктуры |

| Реакция на инциденты | Анализ логов приложений, восстановление сервисов, коммуникация с бизнес-заказчиками | Обнаружение DDoS-атаки, анализ и очистка трафика, предоставление отчёта по инциденту |

У нас несколько доменов. Как обеспечить им защиту по разным правилам?

Возможности зависят от гибкости настроек у конкретного провайдера. Чаще всего при защите сайтов на уровне приложений для каждого домена можно задать свои правила — прописать в настройках SSL-сертификаты, правила кэширования, геоблокировки и чёрные/белые списки IP-адресов. Для удобства управления общими настройками используются группы правил — например, если нужно применить единый белый список IP-адресов ко всем корпоративным доменам.

Для защиты сети на уровнях L3-L5 базовая фильтрация применяется ко всему трафику, который через неё проходит. Настраивать правила для отдельных IP-адресов или портов можно через панель управления, которую предоставляет antiDDoS-провайдер. Мы для этого разработали «Митигации» — набор инструментов, который позволяет задавать собственные правила защиты для разных сегментов сети и применять их к отдельным группам ресурсов.

В нашем Личном кабинете можно настроить пороговые значения по объёму трафика или количеству запросов в секунду. Когда атака достигает или превышает эти показатели, защита автоматически переключается на более мощный режим фильтрации, чтобы эффективнее отразить угрозу. Ещё есть возможность повысить уровень защиты для определённого IP, подсети или страны, а также задать интерактивные проверки для идентификации TLS-клиентов с помощью JA3-отпечатков или при настройке точечных антибот-правил.

Как работает облачная фильтрация трафика и чем она отличается от on‑prem решений?

DDoS-атака направлена на то, чтобы превысить пороговое значение нагрузки и сделать ресурсы недоступными. Облачная фильтрация позволяет создать некий щит: входящий трафик фильтруется на стороне antiDDoS-провайдера, вредоносные запросы блокируются, а на сервер компании поступают только легитимные. Всё это происходит незаметно для пользователей.

Чем ещё хороши облачные решения:

- отражают угрозы на всех уровнях от L3 до L7, включая сложные многовекторные атаки;

- подключаются за считанные минуты;

- не требуют больших первоначальных вложений типа покупки серверов. Уровень защиты можно варьировать: при высоком риске атак подключить дополнительные каналы фильтрации, а когда опасность миновала — отключить их;

- обеспечивают высокую пропускную способность (ведущие облачные сервисы способны фильтровать терабиты трафика в секунду, что не могут on-prem решения);

- предоставляют круглосуточную техподдержку 24/7 и гарантии доступности.

Однако у облачной защиты от DDoS есть и ограничение — из-за фильтрации входящих данных на стороне провайдера возможны небольшие задержки в работе ресурса. Особенно это актуально для TCP/UDP‑сервисов — систем видеосвязи и удалённого управления, онлайн-игр. В таком случае лучше выбирать специализированные решения, разработчики которых стремятся минимизировать пинг и обеспечить бесперебойную работу ресурсов.

Видит ли провайдер защиты весь наш трафик? Как обеспечить конфиденциальность данных?

Часто этот вопрос возникает у банков или компаний, которые используют онлайн-оплату и должны соблюдать требования стандарта PCI DSS к защите информации о платёжных картах. В этом случае необходима защита от DDoS-атак без раскрытия приватных ключей SSL. Принцип её работы в том, что трафик идёт в зашифрованном виде и не дешифруется на стороне провайдера, то есть он не видит передаваемую информацию.

Такой подход позволяет более надёжно защищать конфиденциальные данные, но ограничивает возможности по проверке пользователей (какой запрос пришёл, из какого источника и пр.).

Нередко ресурсам одной организации нужна разная защита: одним без раскрытия приватных ключей, а другим это не принципиально. Тогда вторым лучше подключить защиту с раскрытием. Можно применить гибридный подход с использованием пары сертификат-ключ, которые создаются специально для защиты от DDoS-атак (например, в нашем Личном кабинете доступны автоматические настройки при помощи сервиса Let’s Encrypt).

Что произойдёт, если во время атаки закончится оплаченный период услуги?

Зависит от политики провайдера. Лучше, чтобы защита не отключалась без предупреждения, а предусматривала дополнительные опции:

- напоминания о внесении платежа (такое сложно пропустить, особенно если приходит несколько уведомлений);

- автоплатежи (вам не нужно помнить дату оплаты — деньги вовремя спишутся со счёта);

- возможность обратиться в техническую поддержку и решить вопрос в индивидуальном порядке (например, если возникли сложности с оплатой, но надо сохранить защиту).

Не нашли ответ на свой вопрос? Задайте его нам, мы изучим вашу ситуацию и поможем найти решение.

StormWall для сайта:

защита от DDoS для веб-приложений

- Подключение за 10 минут

- Поддержка 24×7