Сетевая модель OSI ― это один из первых стандартов передачи данных. Она разделяет функции сетевых коммуникаций на семь уровней и определяет взаимодействие элементов инфраструктуры на каждом из них. Такая концепция помогает специалистам по кибербезопасности идентифицировать угрозы и разрабатывать методы противодействия.

В статье расскажем, что такое сетевая модель OSI, какие уровни в неё входят и как эффективно защитить инфраструктуру от DDoS-атак на всех этапах передачи данных.

Что такое модель OSI?

Аббревиатура OSI (Open System Interconnection) переводится как «взаимодействие открытых систем». Модель была разработана ещё до появления интернета и стала стандартом в отрасли.

В чём суть концепции: при передаче данные постепенно переходят с одного уровня на другой. Информация с прошлого уровня используется на следующем, применяются различные протоколы сетевой модели OSI.

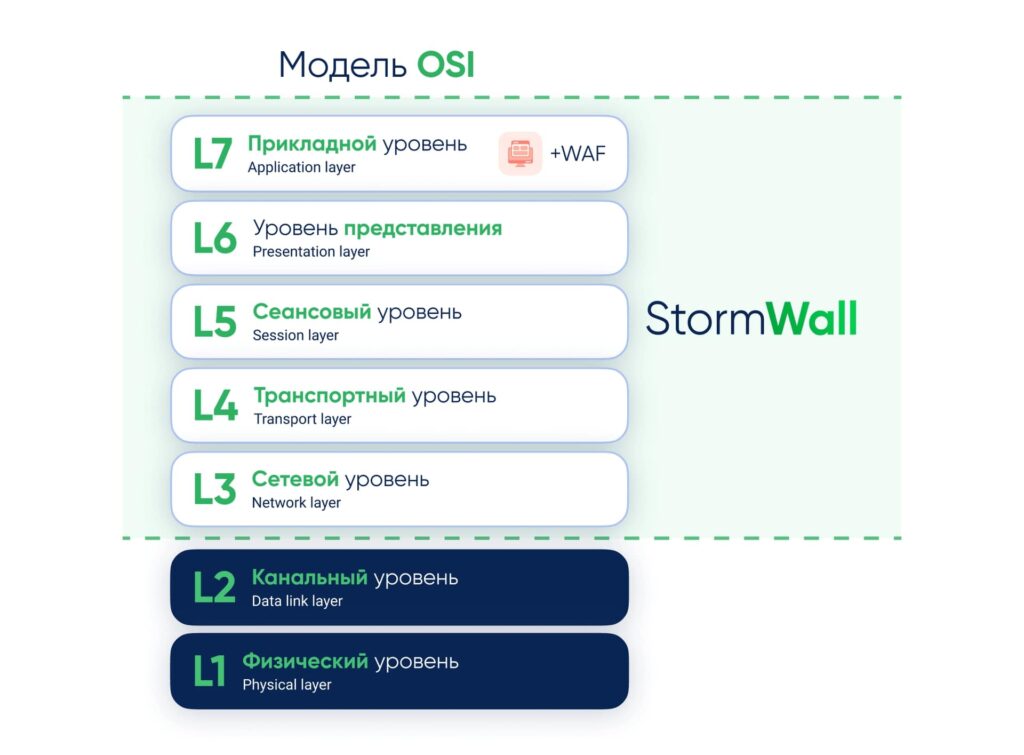

Все устройства и сетевые протоколы, участвующие в обмене данными, подразделяются на 7 уровней — от L1 до L7. Каждый этап подробно описан.

Отметим, что OSI — не единственная модель. Часто применяется модель TCP/IP: она описывает два самых популярных транспортных протокола, на основе которых работает глобальная сеть (читайте подробнее, чем отличаются модели OSI и TCP/IP).

Но для обеспечения безопасности модель OSI понятнее и удобнее, потому что описывает уровни наиболее детально и позволяет:

- определить, к какому из них относится устройство, процесс или проблема;

- классифицировать угрозы. Злоумышленники могут совершать DDoS-атаки на разных уровнях OSI. Вместо расплывчатого «сервер лежит» — UDP-флуд (L4) или HTTP-флуд (L7): сразу понятна точка приложения усилий;

- разработать точечные меры защиты на каждом уровне;

- сэкономить ресурсы при очистке трафика. Если отразить атаку на нижних уровнях L3/L4, мусорный трафик не дойдёт до верхнего L7. А значит, не придётся тратить вычислительные ресурсы и оперативную память на обработку бессмысленных запросов.

Такой подход — фундамент для построения любой эффективной системы защиты. Именно поэтому модель OSI часто используют архитекторы безопасности.

Уровни сетевой модели OSI

Главная особенность модели в том, что она позволяет разделить процесс передачи данных на независимые друг от друга уровни OSI. На каждом из них можно использовать свои методы, технологии и средства — совершенно автономно от других.

Базово модель подразумевает выделение двух кластеров:

| Кластеры | За что отвечают | К чему относятся |

| Верхние уровни (L4-L7) | За работу приложений и middleware — промежуточного или связующего ПО для обработки запросов и ответов | Лежат на стороне хоста или между операционной системой и программами, которые она запускает |

| Нижние уровни (L3-L1) | За передачу данных по сети | К аппаратному обеспечению — роутерам, коннекторам, сетевым адаптерам |

Если смотреть глубже, сетевая модель OSI включает в себя семь автономных уровней. Разберёмся, что происходит на каждом из них.

Физический уровень (L1)

Данные в виде отдельных битов — последовательности единиц и нулей — передаются между двумя устройствами непосредственно в физической среде:

- электрические импульсы — по медным проводам;

- световые — по оптоволоконным;

- радиоволны — по Wi-Fi или Bluetooth.

Механизмы атак. На первом уровне нарушить работу сети можно только физически — например, перерезать кабель, создать помехи в радиоэфире или вызвать короткое замыкание в дата-центре. Классических DDoS-атак на L1 не бывает, потому что здесь не задействованы вычислительные ресурсы и каналы связи, которые можно переполнить.

Канальный уровень (L2)

Отвечает за передачу данных по каналу между двумя узлами. Биты с L1 трансформируются в кадры (фреймы), имеющие адрес отправителя и получателя.

Протоколы канального уровня позволяют определить, куда направлять информацию и какое сетевое устройство должно её принять. Для идентификации устройств в локальной сети вводятся MAC-адреса (Media Access Control). На этом уровне работают коммутаторы и адаптеры.

Механизмы атак. Цели DDoS на L2 — парализовать работу локальной сети или её сегмента, перехватить легитимный трафик. Примеры таких атак:

- MAC-флуд — атакующий генерирует множество пустых кадров Ethernet с поддельными MAC-адресами и отправляет их на коммутатор. Когда память устройства переполняется, оно теряет настройки и начинает передавать данные на все порты. Злоумышленники могут перехватить трафик и перегрузить сеть;

- Атака на STP — киберпреступники запускают в сеть вредоносное ПО, которое постоянно меняет основную точку привязки для расчёта путей. Сеть запутывается и становится нестабильной.

- DHCP-голодание и спуфинг — легитимные клиенты либо не могут получить настройки, либо их трафик перенаправляется через атакующего.

Сетевой уровень (L3)

Задачи этого уровня — пакетирование данных и маршрутизация трафика. L3 отслеживает расположение устройств и управляет адресацией: данные доставляются конкретным получателям на более высоких уровнях.

Протоколы сетевого уровня OSI позволяют выбирать оптимальный путь для передачи пакетов внутри сети и менять маршруты транспортировки. В частности, ARP устанавливает соответствие между логическим адресом сетевого уровня (IP) и физическим адресом устройства (MAC).

На L3 работают роутеры или маршрутизаторы.

Механизмы DDoS-атак. Обычно они происходят на уровне пакетов и представляют собой так называемое «забивание» канала. Например:

- CMP-флуд — граничные устройства заваливают ICMP-сообщениями и снижают пропускную способность атакуемой сети;

- Ping-флуд — на хост постоянно приходит масса простых ping-запросов, когда пропускной способности сети не хватает, ответы сервера начинают задерживаться;

- smurf-атака — хакеры направляют множество ICMP-запросов на широковещательные адреса сети. IP-адреса подменяют, прописывая в заголовке источника адрес жертвы. Подключенные устройства отвечают на пинг, отклики лавинообразно растут, каналы перегружаются.

Транспортный уровень (L4)

Обеспечивает передачу пакетов в периметре сети — уже не между устройствами, а между приложениями или процессами. Отвечает за установку соединения, надёжность и управление потоком.

На L4 часто используются протоколы:

- TCP (Transmission Control Protocol) — упорядочивает передачу данных и гарантирует получение информации ровно в том виде, как она была отправлена (например, при вводе пароля).

- UDP (User Datagram Protocol) — обеспечивает быструю и простую передачу данных (важно при стриминге, чтобы свести к минимуму задержку).

Механизмы атак — исчерпать ресурсы устройств или серверов, связанных с установлением и поддержанием соединений. Киберпреступники нарушают логику передачи данных, подменяют пакеты, перехватывают трафик.

Примеры:

- SYN-флуд — атакующий отправляет множество TCP-SYN запросов на соединение, но не высылает ответные пакеты или отправляет их на несуществующие адреса. Сервер жертвы держит полуоткрытые соединения в очереди, пока тайм-ауты не истекут, а легитимные пользователи в это время не могут установить связь;

- UDP-флуд — киберпреступники генерируют массу UDP-пакетов на случайные порты цели. Система перегружается, на обработку легитимных запросов не остаётся ресурсов;

- амплификация — отправляют небольшой запрос от поддельного IP-адреса жертвы на общедоступный сервер (например, DNS, NTP), который в ответ отправляет жертве гораздо больший по объёму ответ. Полоса пропускания жертвы переполняется огромным объёмом нежелательного трафика.

Сеансовый уровень (L5)

Отвечает за взаимодействие между устройствами связи. Добавляет контрольные точки при передаче данных: если что-то пойдёт не так, правильные пакеты сохранятся и будут вновь отправлены.

Протоколы сеансового уровня OSI (RPC, RTP, SIP) координируют коммуникацию между приложениями во время сеанса или сессии.

Механизмы атак. Их редко совершают исключительно на L5, так как его функции тесно интегрированы в протоколы других уровней. Однако некоторые DDoS-атаки стремятся нарушить логику сеансов и используют уязвимости ПО.

Как это может выглядеть:

- флуд сессиями — злоумышленники создают массу новых сеансов с сервером, но не выполняют в них полезных действий. Сервер исчерпывает лимит одновременных сеансов, а легитимные пользователи не могут установить новое соединение;

- перехват сессии — ботнет поддерживает множество аутентифицированных сеансов и по команде одновременно начинает совершать в них тяжёлые действия;

- эксплуатация уязвимостей — принудительное создание бесконечного числа сессий, отправка некорректных данных.

Уровень представления (L6)

Данные преобразуются в универсальные форматы (HTML, DOCX, PNG), что упрощает их передачу от приложений по сети и обратно из сети к приложениям. Для ускорения передачи аудио и видео используется сжатие, для обеспечения безопасности — кодирование, шифрование и последующее дешифрование. Поэтому L6 в модели OSI играет важную роль в защите данных: информация шифруется, чтобы предотвратить несанкционированный доступ к ней.

Механизмы атак. Как и L5, этот уровень редко атакуют отдельно: обычно его затрагивают при атаках на L4 или L7. Злоумышленники эксплуатируют ресурсоёмкие функции L6, чтобы снизить производительность системы. Допустим, отправляют:

- массовые запросы на шифрование/дешифрование;

- данные, которые при распаковке увеличиваются в объёме в сотни тысяч раз;

- информацию в нестандартном, сложном или поврежденном формате.

Прикладной уровень (L7)

Отображает данные в понятном конечному пользователю формате. На этом уровне работают приложения, которые используют сетевые службы — email, веб-сервисы, браузеры, мессенджеры, программы передачи файлов. В числе протоколов седьмого уровня — HTTP/HTTPS, DNS, FTP, SSH.

Механизмы атак нацелены на отказ работы сайтов и приложений. Основная опасность в том, что злоумышленники имитируют легитимный трафик, чтобы перегрузить серверы запросами и сделать ресурсы недоступными для пользователей. Выявить и отфильтровать вредоносный трафик достаточно сложно.

Распространённые методы DDoS-атак:

- HTTP-флуд — атакующие отправляют огромное количество тяжёлых HTTP-запросов на целевой веб-сервер. Тот пытается их обработать и зависает;

- DNS-флуд — DNS-сервер бомбардируют множеством поддельных DNS-запросов;

- атака на уязвимости ресурсов — например, долго держат соединение с веб-сервером, медленно отправляя HTTP-запросы, или внедряют вредоносные SQL-команды в запросы, чтобы перегрузить базу данных сложными операциями;

- атака на логику приложения (Application Logic Flood) — боты имитируют поведение легитимных пользователей, выполняют длинные ресурсоёмкие сценарии: постоянно добавляют товары в корзину, проходят процедуру оформления заказа.

Защита от DDoS: обеспечение безопасности по уровням OSI

Для передачи по сети данные должны пройти все 7 уровней модели OSI: с уровня L7 вниз до L1 от отправителя, а затем обратно — с L1 до L7 на устройстве получателя.

Проблема в том, что уязвимости могут возникнуть на каждом уровне. На L1 достаточно следить за исправностью оборудования, а на L2 — за использованием портов и регистрацией в сети устройств с неизвестным MAC-адресом. Уровни L3-L7 требуют более серьёзной защиты при помощи специализированного ПО и antiDDoS-сервисов.

Перечислим лишь некоторые меры безопасности по уровням OSI:

| Уровень | Меры защиты от DDoS |

| L3 | ▪️блокировка по IP-адресам; ▪️ограничение скорости для всего трафика, чтобы не давать исчерпать пропускную способность канала; ▪️фильтрация трафика; ▪️проверка, пришел ли пакет с того интерфейса, через который лежит маршрут к источнику; ▪️динамическое анонсирование через BGP правил для фильтрации трафика на периметре провайдера. |

| L4 | ▪️использование механизмов SYN Cookies; ▪️ограничение числа новых подключений в секунду; ▪️ограничение скорости; ▪️отключение невалидных соединений; ▪️использование аппаратных решений для отражения атак (scrubbing-центров). |

| L5 | ▪️ограничение количества сессий с одного IP-адреса; ▪️укороченные таймауты для неактивных сессий; ▪️использование механизмов защиты от переустановления SSL/TLS-соединения. |

| L6 | ▪️вынос ресурсоёмких операций шифрования/дешифрования с основных серверов на специализированное оборудование или софт; ▪️обновление протоколов и алгоритмов, отключение устаревших и уязвимых версий; ▪️валидация и очистка входящих данных, которые требуют преобразования, до начала этих операций. |

| L7 | ▪️подключение сервисов защиты сайта от DDoS-атак и WAF (Web Application Firewall) для анализа HTTP-трафика и блокировки подозрительных запросов; ▪️поведенческий анализ для обнаружения аномалий в поведении пользователей; ▪️настройка лимитов запросов с одного IP-адреса или для определенных URL-адресов. Подробнее: Как защититься от DDoS-атак на уровне L7 |

Последние годы киберпреступники всё чаще совершают мультивекторные атаки, которые затрагивают сразу все уровни — от L3 до L7. Такие угрозы требуют применения профессиональных комплексных antiDDos-решений и индивидуального подхода к защите IT-инфраструктуры.

Защита сети от DDoS-атак

- Подключение за 10 минут

- Поддержка 24×7