28 июня 2021

Возникновение

Исследователи из SIDN Labs, (доменной зоны .nl), InternetNZ (доменной зоны .nz) и Института информационных наук Университета Южной Калифорнии публично раскрывают tsuNAME, уязвимость в программном обеспечении преобразователя DNS, которая может быть использована для проведения DDoS-атак на авторитативные DNS-серверы. Под угрозой, по словам исследователей и практиков, может оказаться ключевая интернет-инфраструктура на уровне страны.

Как это работает

Чтобы разобраться в сути атаки, нужно понимать, как работают службы DNS. Допустим, что в сети есть устройство клиента, рекурсивный DNS-сервер и авторитативный DNS-сервер. Как правило, в сети находится подавляющее большинство именно рекурсивных DNS-серверов, которые просто пересылают запросы клиентов авторитативным DNS-серверам.

Авторитативные DNS-сервера находятся под контролем крупных организаций, от работы которых зависит функционирование больших — уровня национальных — сегментов мировой сети. Авторитативные DNS обслуживаются, настраиваются и находятся под защитой квалифицированного персонала, и атаковать их через незакрытые уязвимости, скорее всего, у злоумышленников не получится. Однако, как оказалось, есть другой способ: использовать уязвимости рекурсивных DNS-серверов, чтобы заставить последние в сотни и тысячи раз увеличить число запросов на авторитативные DNS-сервера, тем самым приведя к их отказу.

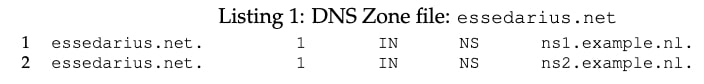

В технических рекомендациях исследователей приведён простейший пример циклической зависимости, которая может послужить триггером отправки огромного числа запросов с рекурсивного DNS к авторитативному:

Как видно из конфига_1, при обращении к сайту essedarius.net DNS-служба обращается к ns1.example.nl

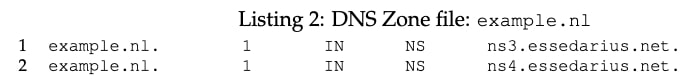

Однако если в файле конфига доменной зоны сайта example.nl есть зависимость от essedarius.net, то возникает циклическая зависимость, и рекурсивный DNS-сервер начинает постоянно опрашивать авторитативный DNS-сервер.

Рекурсивные DNS-серверы намного легче атаковать злоумышленникам. С их же помощью можно генерировать такой объём трафика, с которым не справится ни один авторитативный DNS-сервер.

Кто в зоне риска

Как отмечают эксперты в своём отчёте, используются в качестве инструментов атаки те DNS-серверы, которые:

- Не могут обнаруживать цикл и запускают непрерывный цикл между циклически зависимыми записями;

- Не кэшируют циклически зависимые записи.

Показательный случай

1 февраля 2020 года авторитативные DNS-серверы зоны .nz испытали увеличение общего объема трафика — примерно на 50%, с 800 млн до 1,2 млрд ежедневных запросов. В ходе расследования специалисты установили, что причина этого всплеска трафика возникла из-за ошибки конфигурации всего лишь в двух доменах. Эта ошибка привела к тому, что ежедневные запросы для этих двух доменов увеличились с 35 тыс. до в среднем 269 млн в день! Проблему устранили только через 16 дней, когда была удалена циклическая зависимость.

Как защититься?

Чтобы снизить риски атак, связанных с TsuNAME, специалисты в области сетевой безопасности рекомендуют операторам авторитативных DNS-серверов обнаруживать и удалять циклические зависимости из своих зон. Для этого в открытом доступе был выложен софт CycleHunter — инструмент, который считывает файлы зон и проверяет конфиги в поисках циклических зависимостей (https://github.com/SIDN/CycleHunter).

Однако эксперты также отмечают, что записи dns могут изменяться в любое время, и постоянного решения нет — нельзя провести такую проверку лишь однажды. Именно поэтому CycleHunter рекомендуется использовать на регулярной основе, например, как часть процесса регистрации своего доменного имени.