Блог

Серверы DNS нередко становятся целями кибератак, что неудивительно: система доменных имен (DNS) является одним из ключевых компонентов Интернета, и сбои на ее узлах оказываются весьма болезненными как для их владельцев, так и для их пользователей. Среди наиболее частых на сегодня видов киберударов по DNS — DDoS-атаки.

Хотя клиенты интернет-провайдеров (ISP) арендуют каналы связи с вполне определенной полосой пропускания, счета им нередко выставляются не за всю ее ширину, а за фактически потребленную величину полосы пропускания. У ISP-провайдеров этот метод известен как пакетный биллинг (Burstable Billing). Причем, как правило, учитывается эта фактически потребленная полоса пропускания не по самому высокому из показателей, зафиксированных в ходе замеров трафика, а с отбрасыванием 5% максимальных – по наибольшему из 95% оставшихся значений. Этот метод в телекоме как раз и называют 95-м перцентилем.

Провайдеры сервисов Anti-DDoS зачастую предлагают подключать защиту по асимметричной схеме: фильтруется только входящий трафик – тот, что идет к защищаемым ресурсам, а исходящий вообще никак не фильтруется. В ряде иных ситуаций они применяют симметричную схему, когда фильтруется не только входящий, но и исходящий трафик либо служебная информация о нем. Когда и в каких случаях следует предпочесть асимметричную схему фильтрации, а когда – симметричную?

Ошибки в организации защиты от рисков, связанных с DDoS-атаками, практически всегда приводят к снижению устойчивости их интернет-ресурсов к этим рискам, причем компенсировать их одним только подключением сервисов Anti-DDoS, даже самых передовых, невозможно. Ситуация нередко усугубляется за счет того, что сочетание нескольких ошибок усиливает их общий негативный эффект. Разберем некоторые из таких ошибок, которые мы встретили в ходе выстраивания защиты от DDoS-рисков у одного достаточно крупного клиента, управляющего несколькими сотнями сайтов.

Мы нередко сталкиваемся с ситуациями, когда клиенты сервисов защиты от DDoS-атак полагают, что само по себе подключение этих сервисов полностью обезопасит от связанных с этими атаками неприятностей. Увы, это не так: DDoS-защита – это не волшебный эликсир и не «суперсила», и чтобы она работала эффективно, нужно, чтобы сами сервисы обладали достаточным «иммунитетом» к DDoS-рискам.

Мы нередко сталкиваемся с ситуациями, когда клиенты сервисов защиты от DDoS-атак полагают, что само по себе подключение этих сервисов полностью обезопасит от связанных с этими атаками неприятностей. Увы, это не так: DDoS-защита – это не волшебный эликсир и не «суперсила», и чтобы она работала эффективно, нужно, чтобы сами сервисы обладали достаточным «иммунитетом» к DDoS-рискам.

В этой статье мы обсудим, как добиться защищаемости сайтов и серверных компонентов браузерных, мобильных приложений и сервисов, взаимодействующих посредством API-интерфейсов с использованием протоколов на базе HTTP/HTTPS.

В этой статье мы обсудим, как добиться защищаемости сайтов и серверных компонентов браузерных, мобильных приложений и сервисов, взаимодействующих посредством API-интерфейсов с использованием протоколов на базе HTTP/HTTPS.

Предлагаем вашему вниманию краткое руководство, которое поможет повысить эффективность защиты сетей и автономных систем от DDoS-атак. В нем буквально по пунктам перечислены аспекты, на которые следует обратить внимание.

Предлагаем вашему вниманию краткое руководство, которое поможет повысить эффективность защиты сетей и автономных систем от DDoS-атак. В нем буквально по пунктам перечислены аспекты, на которые следует обратить внимание.

Очень важно четко определить, по каким признакам можно опознать легитимные запросы, чтобы провайдер Anti-DDoS смог точно выявлять начало атаки на приложение и отсекать идущие к нему нелегитимные. Разработчики приложений и их заказчики должны примерно понимать, как мыслит и действует DDoS-защитник, и заранее позаботиться о том, чтобы он смог распознавать и отсекать боты.

Очень важно четко определить, по каким признакам можно опознать легитимные запросы, чтобы провайдер Anti-DDoS смог точно выявлять начало атаки на приложение и отсекать идущие к нему нелегитимные. Разработчики приложений и их заказчики должны примерно понимать, как мыслит и действует DDoS-защитник, и заранее позаботиться о том, чтобы он смог распознавать и отсекать боты.

Владельцы интернет-ресурсов, пытаясь обезопасить их от DDoS-атак, нередко совершают ошибки, которые сводят на нет усилия и инвестиции в защиту. Что самое, пожалуй, опасное при этом – так это то, что организации пребывают в иллюзии, будучи уверены в надежной защите своих ресурсов.

Очень многие компании, подключившие защиту от DDoS-атак, считают, что теперь им эти атаки не страшны. На самом деле это, мягко говоря, не совсем так. Даже если ваша защита после подключения действительно работала и успешно отразила несколько последующих DDoS-воздействий, вовсе не факт, что она отразит и атаки, которые «прилетят» сегодня вечером или завтра.

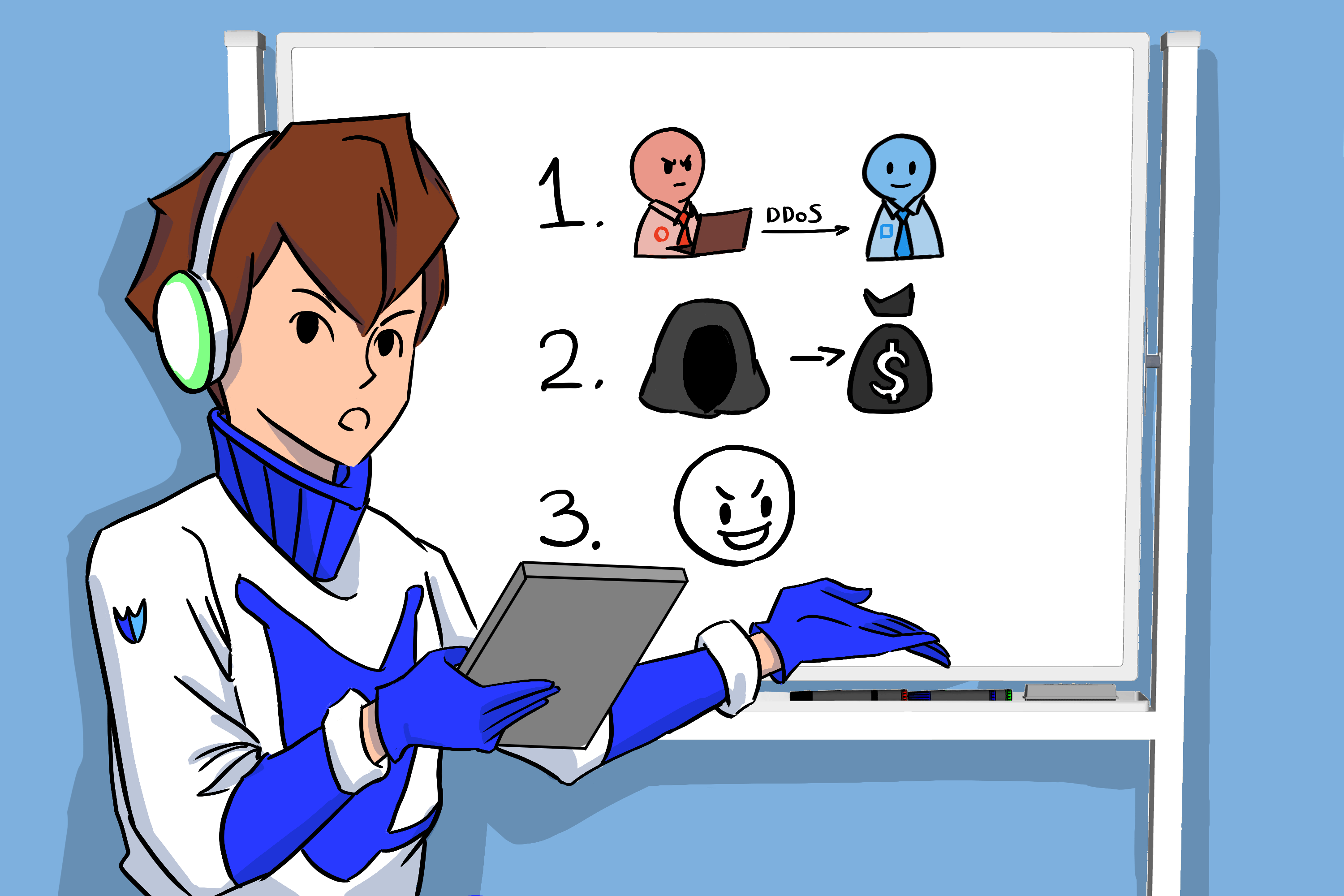

Кто же они, скрытые в виртуальной сети операторы DDoS атак? Можно выделить три основные категории хакеров, которые пользуясь похожими методами преследуют разные цели.

Современные тенденции, связанные с популярностью IoT, увеличением числа отраслей, работающих в режиме онлайн и распространением 5G, создают благоприятные условия для DDoS-атак.

Сегодня существует множество типов DDoS-атак. Они различаются по способу проведения и характеристикам паразитного трафика, который генерируется ботнетами. Любой, даже самый небольшой бизнес может стать жертвой злоумышленников. Причин для DDoS-атак много: от охоты за ценной информацией до преднамеренного финансового ущерба или простой проверки надежности.