2023: годовой отчет StormWall о DDoS-атаках

По мере завершения 2023 года компания StormWall провела углубленный анализ данных за этот год, внимательно изучив DDoS-атаки, которые были нацелены на наших клиентов. В этом отчете мы рассказываем о том, как изменились тенденции с 2022 года.

Наш анализ основан на данных нашей глобальной сети центров очистки. Эти центры, расположенные в ключевых точках по всему миру, могут обрабатывать огромные объемы данных — до 3500 Гбит/с в моменты пиковой нагрузки. Именно эти данные дают нам четкое представление о текущем состоянии DDoS-угроз по всему миру.

Основные выводы

Год 2023 был напряженным с точки зрения киберугроз, с заметным изменением в тактике атак. Мы наблюдали увеличение количества многовекторных атак, а также атак, направленных на протокол DNS, использования тактики Smokescreen(дымовая завеса) и VM-ботнетов, способных совершать крупномасштабные нападения.

Мощность самих DDoS-угроз значительно возросла. Яркий пример – недавняя атака на Google Cloud в октябре, которая была более чем в семь раз мощнее любой атаки до этого, достигнув 398 миллионов запросов в секунду (RPS). Это усиление мощи DDoS-атак оказало значительное влияние на компании по всему миру.

По сравнению с 2022 годом общее количество DDoS-атак во всем мире в 2023 году увеличилось на 63%. Основной причиной этого роста стали геополитические факторы. Влияние этих факторов росло на протяжении всего года и было особенно заметно в четвертом квартале 2023 года, что совпадает с началом конфликта между Израилем и Палестиной в октябре.

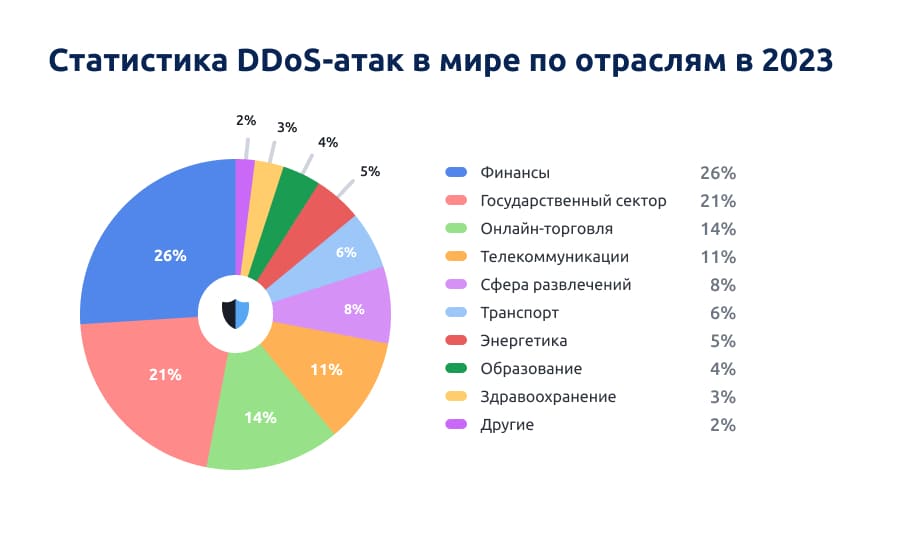

Наиболее уязвимой отраслью стали финансы, составив 26% атак. За ними следуют государственные услуги с 21% и онлайн-торговля с 14%.

DDoS-атаки: обзор глобальных тенденций

- Геополитика является основным драйвером большинства DDoS-атак. Геополитика сыграла важную роль в росте числа DDoS-атак. Мы зафиксировали, что число атак увеличилось в таких странах, как США, Россия, Украина, Израиль, Германия, Франция, Польша и ОАЭ, в основном из-за усиленной активности хакерских группировок, спонсируемых государством, и APT.

- Число многовекторных атак растет. По сравнению с 2022 годом мы наблюдали рост многовекторных атак на 108%. Большая часть этого роста обусловлена увеличением числа атак, осуществляемых хакерскими группировками, спонсируемыми государством в 2023 году. Эти группировки не только более продвинуты технически, но и имеют доступ к высокотехнологичным инструментам.

- Широко используются атаки типа Smokescreen (дымовая завеса). Мы также наблюдаем рост применения Smokescreen (дымовая завеса) на 54%. Эта техника включает использование DDoS-атак для отвлечения внимания от других вредоносных действий, таких как извлечение данных или проникновение в сеть.

- Самая большая атака на наших клиентов достигла 1,4 терабита. В 2023 году самая большая атака StormWall достигла пика в 1,4 терабита в секунду. Чтобы понять масштаб этой атаки, достаточно сказать, что это примерно столько же данных, сколько составляет весь ежедневный интернет-трафик небольшой страны.

- Рост числа ботнетов. Ботнеты сыграли большую роль в осуществлении DDoS-атак, они составили 43% от общего числа атак. Первоначально были распространены IoT-ботнеты, но в течение года они были вытеснены более мощными VM-ботнетами, работающими на платформах облачных вычислений.

- Географический охват DDoS-атак расширяется. Наблюдается заметный рост числа DDoS-атак в регионах APAC(Азиатско-Тихоокеанский регион) и MENA(страны Ближнего Востока и Северной Африки). Особенно значительный подъем в регионе MENA, где DDoS-активность выросла на 45% в последнем квартале 2023 года. Это связано, главным образом, с перемещением туда российских компаний для обхода санкций или выхода на новые рынки, что привлекает внимание как государственных, так и ориентированных на прибыль хакеров.

- Хакеры все чаще нацеливаются на DNS. Число DNS-атак увеличилось в 2023 году на 28% по сравнению с 2022 годом.

Основные тенденции, на которые стоит обратить внимание:

- Впервые в наших отчетах государственный сектор стал второй по масштабу отраслью, где количество атак резко возросло на 108%. В этом году это самый быстрорастущий сектор.

- Более пристальный взгляд на отраслевую статистику показывает сдвиг в сторону критически важной инфраструктуры. Такие отрасли, как транспортный контроль, энергетические сети и государственные службы, должны быть особенно бдительными.

- Также наблюдается всплеск атак на сектор онлайн-торговли и сферу развлечений, особенно в регионах APAC и MENA. Эти области быстро оцифровываются, что делает их привлекательными для хакеров, желающих воспользоваться недостатками разработки систем безопасности.

Финансы

В 2023 году основной удар DDoS-атак пришелся на финансовую индустрию, а именно 26% всех атак были нацелены на эту сферу. Хотя количество атак увеличилось на 78% по сравнению с предыдущим годом, это относительно скромно по сравнению с 12-кратным ростом с 2021 по 2022 год.

В этом году также была выявлена прямая связь между DDoS-атаками и затяжными конфликтами, такими как между Израилем и Палестиной, Россией и Украиной. Израильские банки, в частности, столкнулись с атаками со стороны субъектов угроз из Индонезии, Индии, Бангладеша.

В финансовом секторе Ближнего Востока мы наблюдали масштабные атаки, достигающие максимума в 135 Гбит/с, а веб-DDoS-атаки достигали 2 миллионов запросов в секунду. Эти атаки не только нарушали обработку платежей во время конфликта, но и служили отвлекающим фактором для одновременных взломов вредоносных программ или программ-вымогателей.

Государственные услуги

В 2023 году атаки на государственные службы составили 21% инцидентов во всем мире, почти сравнявшись с финансовым сектором. Мы впервые наблюдаем, чтобы в этом секторе наблюдалась такая высокая активность DDoS. Государственный сектор также лидирует по темпам роста в годовом исчислении, с ошеломляющим увеличением числа атак на 108%. Для сравнения, только в прошлом году атаки на государственные службы не были статистически значимыми, чтобы войти в наш список самых атакуемых отраслей.

Использование кибервойны в российско-украинском конфликте, в некотором смысле, популяризировало атаки на правительственные системы. В настоящее время это широко распространенная проблема. Особенно активны атаки на Ближнем Востоке из-за израильско-палестинского конфликта, влияние которого также ощущается по всему ЕС.

Спонсируемые государством группировки, стоящие за этими атаками, высоко организованы и используют сложную тактику DDoS. К ним относятся многовекторные атаки, усиление DNS, прямой путь TCP и атаки прикладного уровня.

Онлайн-торговля

DDoS-атаки в сфере онлайн-торговли составили 14% инцидентов, при росте на 83% в годовом исчислении. В частности, в Азиатско-Тихоокеанском регионе 40% атак были направлены на электронную коммерцию, что на 170% больше по сравнению с аналогичным периодом прошлого года.

Акцент на электронную коммерцию был наиболее заметен в Индии и Китае, где на подрывную деятельность приходилось более 50% атак. Этот рост связан с более широким использованием программ лояльности и вознаграждений в онлайн-шопинге. В дополнение, по мере того, как туризм возвращается на уровень, предшествовавший пандемии, онлайн-платформы для бронирования отелей и авиабилетов подвергаются все большему количеству атак.

В регионе MENA наблюдался рост числа DDoS-атак, направленных на сектор электронной коммерции. Экономические санкции заставили многие российские компании перейти с рынков ЕС и США в эти регионы, которые переживают экономический подъем. Это привлекло киберпреступников, которые либо политически мотивированы, либо атакуют российские компании с целью вымогательства.

Телекоммуникации

Доля DDoS-атак в телекоммуникационном секторе составила 11%, увеличившись на 64% в годовом исчислении. Злоумышленники часто использовали методы "ковровых бомбардировок" и "по частям", которые включают рассылку небольших пакетов нежелательного трафика по широкому диапазону IP-адресов. Мы также наблюдали широкое использование атак типа DNS water-torture на телекоммуникационные компании.

В 2022 году StormWall определила телекоммуникационный сектор как вторую отрасль, наиболее подверженную DDoS-атакам. В 2023 году темпы роста числа атак замедлились по сравнению с другими отраслями, но оставались высокими, особенно в регионе Азиатско-Тихоокеанского региона. Отчасти эта тенденция была обусловлена переходом многих пользователей широкополосных игр на фиксированный беспроводной доступ 5G, поскольку провайдеры расширяли свои сети. Это расширение привлекло внимание хакеров.

Сфера развлечений

DDoS-атаки на сектор развлечений составили 8% от общего числа, с ростом на 86% по сравнению с 2022 годом, что является вторым по величине показателем роста среди всех вертикалей. Основными целями были игровые серверы и букмекерские конторы. Злоумышленники часто использовали облачные платформы для создания мощных ботнетов, перегружая игровые серверы и букмекерские конторы трафиком по протоколу HTTP.

Мы заметили частое использование DDoS-ботнетов, которые объединяют различные типы вредоносных программ, управляемых одним сервером. В этих смешанных ботнетах использовался многоуровневый подход к атаке, при котором каждая подгруппа нацелена на другой сетевой компонент, что приводит к существенному объемному воздействию.

Основной целью этой стратегии было перегрузить игровые серверы, делая игры недоступными. Это нарушение часто приводило к быстрому сокращению числа игроков, чем злоумышленники затем пользовались, требуя выплаты выкупа.

Транспорт

Транспортный сектор столкнулся с 6% кибератак, показав рост на 76% в годовом исчислении.

Хакеры, поддерживаемые государством, в основном выбирали мишенью на эту отрасль. В первой половине года большинство атак было сосредоточено в странах Европейского союза. Заслуживающие внимания инциденты включали DDoS-атаки, организованные Anonymous Sudan против французских организаций, в результате которых пострадали такие крупные организации, как аэропорты, авиакомпании Air France, Transavia и FlyingBlue. Хакеры не обошли стороной и железнодорожный сектор, атакам подверглись парижская RATP и национальная железнодорожная служба SNCF. Кроме того, и Украина, и Россия столкнулись с DDoS-кампаниями, нацеленными на их транспортные сети, особенно на железные дороги, поскольку эти системы были критически важны для переброски войск к линии фронта.

Скандинавские авиалинии и аэропорты также стали жертвами спонсируемых государством хакеров, включая Anonymous Sudan. Эти злоумышленники требовали выкуп в размере до 10 миллионов долларов, используя DDoS-атаки для шантажа.

Другие отрасли, заслуживающие внимания

- Энергетический сектор. На энергетический сектор пришлось 5% от общего числа кибератак. В первой половине года в Дании произошел значительный инцидент, целью которого была ключевая энергетическая инфраструктура страны. Хакеры использовали ботнет Mirai, применив его на более чем 20 поставщиках энергии государственного уровня. Аналогичным образом, в Израиле базирующаяся в Газе группировка "Storm-1133" атаковала израильские предприятия в оборонном, энергетическом и телекоммуникационном секторах, что означало всплеск таких атак в начале 2023 года.

- Образование. Сектор образования подвергся 4% всех кибератак, показав самый низкий темп роста - 28%. Эти атаки в основном были направлены против высших учебных заведений в Европейском союзе и России, и были связаны с хактивизмом. Время большинства инцидентов совпадало с основными экзаменами и началом новых академических семестров, основной целью которых было нарушить процессы зачисления. Интересно, что коммерческие хакеры проявляли меньшую активность в этой отрасли, чем хактивисты.

- Здравоохранение. Отрасль здравоохранения стала объектом 3% глобальных DDoS-атак, что свидетельствует о росте числа атак на 36% по сравнению с предыдущим годом. Этот рост был особенно заметен в Азиатско-Тихоокеанском регионе, где сильно пострадали государственные учреждения здравоохранения Сингапура. Во многих случаях эти DDoS-атаки служили отвлекающим маневром, маскируя кражу данных из личных записей пациентов.

США продолжают лидировать по частоте DDoS-атак, на их долю приходится 12% атак по всему миру. За ними следует Китай с 10,6%, а на третьем месте Индия с 9,6%. Однако география распространения DDoS-атак расширяется. Примечательно, что Франция находится почти на одном уровне с Индией, на ее долю приходится 8,4% атак. Значительная доля приходится и на Великобританию, где произошло 8,2% атак.

Объединенные Арабские Эмираты столкнулись с 7,6% глобальных DDoS-атак, что является особенно высоким показателем для страны. В России и Украине также наблюдается значительное количество атак - 7,3% и 4,6% соответственно. Большинство этих инцидентов в России и Украине связаны с хактивизмом, проистекающим из продолжающегося конфликта между двумя странами.

Израильско-палестинский конфликт существенно повлиял на киберактивность в странах Ближнего Востока и Северной Африки, особенно в Израиле, где было совершено 4,2% атак.

При анализе года в целом становится очевидно, что 86% атак были нацелены на протоколы HTTP/HTTPS, что значительно опережает другие методы. Превалирующие число таких атак согласуется с тенденцией к широкому использованию смешанных и облачных ботнетов. На долю TCP/UDP-атак приходилось 10% от общего числа, в то время как DNS-атаки составляли 3%. Хотя общая доля DNS-атак составляла меньшую долю, в них наблюдался значительный рост, особенно в третьем и четвертом кварталах года.

Учитывая иерархическую структуру DNS, атака на сервер более высокого уровня может иметь каскадный эффект, затрагивающий более широкий спектр сервисов. Субъекты угроз часто нацеливали DNS-атаки на игровых и телекоммуникационных операторов, поскольку эти службы в значительной степени зависят от разрешения DNS для своей работы.

DDoS-атаки в России в 2023 году

Основные тренды DDoS-атак в России в 2023 году

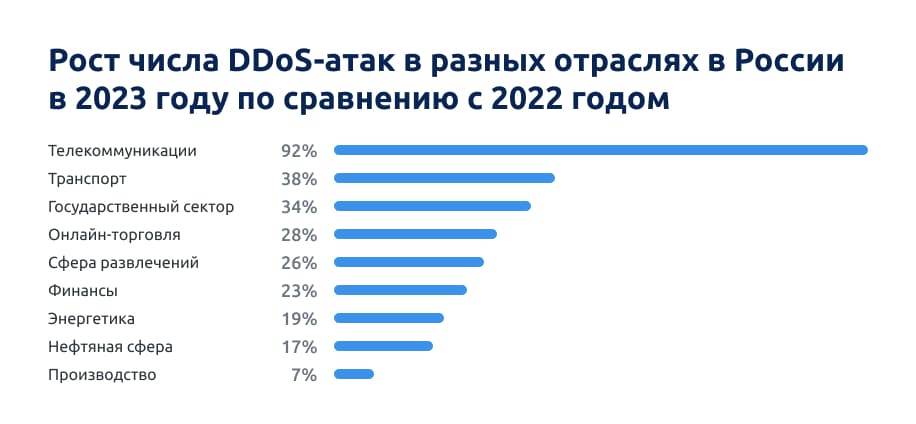

- Общее число DDoS-атак в России в 2023 году выросло на 29% по сравнению с 2022 годом.

- В России в 2023 году произошел значительный всплеск мультивекторных DDoS-атак на российские компании. По данным экспертов StormWall число мультивекторных атак в 2023 году в России выросло на 78% по сравнению с 2022 годом.

- В 2023 году стало больше DDoS-атак для прикрытия других вредоносных активностей. Число атак для прикрытия в 2023 году выросло на 43% по сравнению с 2022 годом.

- В 2023 году было организовано много DDoS-атак на уровне L7, причем 30% российских компании из списка ТОП-100 не обладали профессиональной защитой от данного вида атак.

- Ярким трендом 2023 года в России стало использование смешанных ботнетов, состоящих из нескольких вредоносных программ.

В 1 полугодии 2023 года продолжился рост числа DDoS-атак политически мотивированных хактивистов на ключевые отрасли России. В 3 квартале 2023 года произошел заметный активности политически мотивированных хактивистов, что привело к снижению числа атак на российские компании. В 4 квартале число атак на различные отрасли снова выросло, при этом они были организованы обычными хакерами с целью обогащения. В 4 квартале традиционных DDoS-атак с целью получения выгоды стало больше, чем атак, организованных хактивистами.

Выводы

По завершении нашего анализа тенденций DDoS-атак за 2023, на первый план выходят несколько ключевых факторов:

- Геополитика, стимулирующая DDoS-атаки. Геополитическая напряженность является основной причиной всплеска DDoS-атак, особенно в таких странах, как США, Россия, Украина, Израиль, Германия, Франция, Польша и ОАЭ.

- Многовекторные атаки. Мы наблюдаем увеличение числа многовекторных DDoS-атак на 108%, в основном со стороны спонсируемых государством группировок.

- Тактика Smokescreen(дымовая завеса). На 54% увеличилось количество случаев использования DDoS-атак для маскировки других вредоносных действий, таких как кража данных или взломы сети.

- Самая крупная DDoS-атака в 2023 году достигла максимума в 1,4 Тбит/с. Это эквивалентно ежедневному интернет-трафику небольшой страны.

- Развивитие ботнетов. Ботнеты, особенно использующие облачные вычисления, были вовлечены в 43% DDoS-атак.

- Расширение географического охвата. Возросла активность DDoS-атак в регионах APAC и MENA, причем в регионе MENA она выросла на 45%, частично из-за переезда российских компаний.

Этот год ознаменовался заметным ростом возможностей совершения DDoS-атак с беспрецедентным привлечением спонсируемых государством группировок. Многие организации все еще пытаются исправить недостатки при внедрении эффективных мер защиты от DDoS.

Мы являемся свидетелями постоянного перетягивания каната между поставщиками защиты и субъектами угроз. Несмотря на то, что спонсируемые государством злоумышленники разрабатывают все более изощренные инструменты, передовые решения для защиты от DDoS-атак, подобные тем, которые предлагает StormWall, доказывают свою высокую эффективность.

Однако реальная проблема заключается в ограниченном объеме защиты, применяемой в настоящее время. Наша цель при подготовке этих отчетов - повысить осведомленность об угрозах DDoS. Мы стремимся проинформировать специалистов по безопасности о меняющихся векторах атак и повысить осведомленность владельцев бизнеса о рисках.

Тенденция очевидна: объемы атак растут год от года. И эта тенденция, вероятно, сохранится, подчеркивая настоятельную необходимость повсеместного принятия надежных мер безопасности.